Vlan через vpn

VLAN через VPN: особенности настройки и применения

Передача виртуальных локальных сетей (VLAN) через виртуальные частные сети (VPN) представляет собой распространённое решение в корпоративной IT-инфраструктуре. Такая конфигурация позволяет объединить географически распределённые сегменты сети в единую логическую структуру с соблюдением требований безопасности и управляемости.

Основные принципы работы VLAN через VPN

VLAN (Virtual Local Area Network) обеспечивает логическую сегментацию сети, позволяя разделять устройства в рамках одной физической инфраструктуры. VPN (Virtual Private Network) создаёт зашифрованный туннель между удалёнными участками сети через публичные каналы связи.

Применение VLAN через VPN позволяет:

-

передавать трафик из различных VLAN между филиалами;

-

централизовать управление сетевыми ресурсами;

-

минимизировать риски утечки данных за счёт шифрования.

Варианты реализации VLAN через VPN

1. Site-to-Site VPN с поддержкой 802.1Q

Наиболее распространённый вариант — использование Site-to-Site VPN, в котором передача тегированных VLAN-кадров осуществляется через туннель IPsec или GRE. Устройства на обоих концах туннеля должны поддерживать 802.1Q trunk.

2. GRE поверх IPsec

Использование GRE (Generic Routing Encapsulation) позволяет инкапсулировать кадры с VLAN-тегами. Поверх GRE применяют IPsec для шифрования. Такой подход обеспечивает передачу широкого спектра протоколов, включая маршрутизируемые и немаршрутизируемые.

3. MPLS L2VPN

В более сложных сетях применяют MPLS L2VPN, предоставляющий транспорт уровня 2 между узлами с поддержкой VLAN. Это решение подходит для операторского и крупного корпоративного сегмента, где требуется масштабируемость и высокая отказоустойчивость.

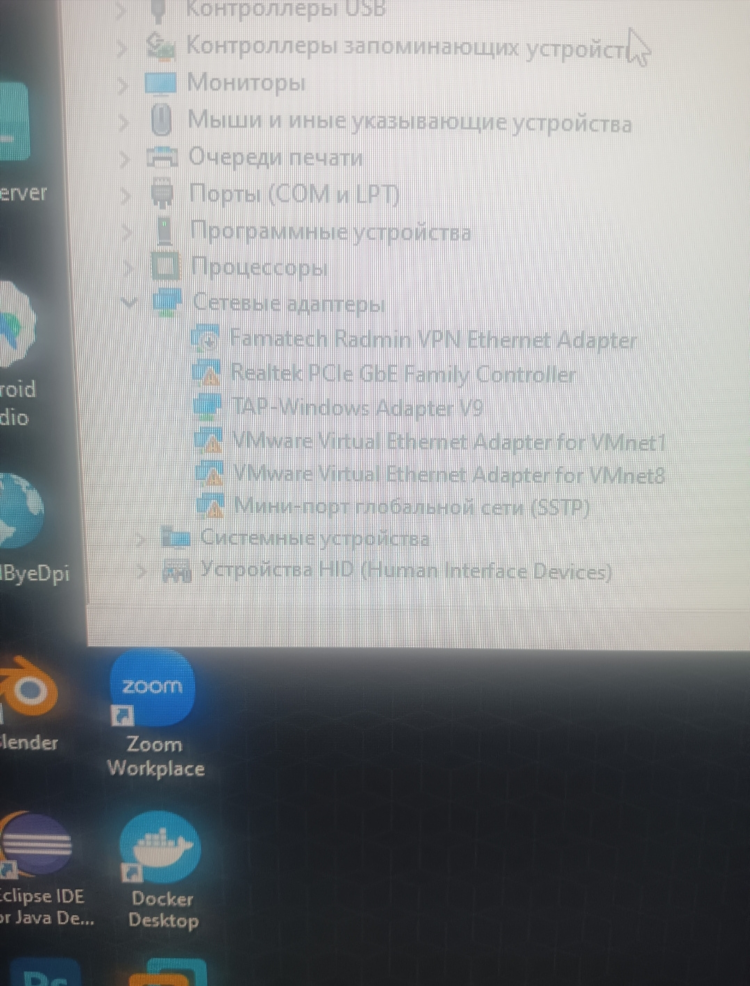

Требования к оборудованию и программному обеспечению

Для корректной работы VLAN через VPN необходимо:

-

оборудование с поддержкой trunk-портов и тегирования по стандарту 802.1Q;

-

VPN-шлюзы с поддержкой GRE или IPsec;

-

совместимость между сетевыми стеком операционных систем (например, Linux, Cisco IOS, MikroTik RouterOS);

-

настройка MTU с учётом дополнительных заголовков VPN и VLAN.

Преимущества использования VLAN через VPN

-

Безопасность — передача данных происходит по зашифрованным туннелям.

-

Гибкость — возможность объединения удалённых сегментов сети в общую VLAN.

-

Экономия ресурсов — нет необходимости в выделенной физической линии между филиалами.

-

Упрощённое управление — централизованное администрирование сетевых политик.

Ограничения и потенциальные сложности

Несмотря на преимущества, реализация VLAN через VPN сопряжена с рядом ограничений:

-

Увеличение накладных расходов — добавление заголовков может повлиять на MTU и вызвать фрагментацию.

-

Совместимость оборудования — не все устройства корректно обрабатывают VLAN-трафик в туннелях.

-

Сложность настройки — требуется точная настройка как VPN, так и VLAN-интерфейсов.

Рекомендации по настройке VLAN через VPN

-

Определить цель внедрения — необходимо понимать, требуется ли полная передача VLAN или только маршрутизация между ними.

-

Настроить trunk-порты — на маршрутизаторах и коммутаторах trunk-порты должны поддерживать все передаваемые VLAN.

-

Проверить MTU — при необходимости задать настройки MSS Clamping и Path MTU Discovery.

-

Настроить VPN-туннель — рекомендуется использовать GRE поверх IPsec или специализированные L2-протоколы.

-

Провести тестирование — убедиться в корректной передаче VLAN-тегов и доступности ресурсов.

FAQ

Какой тип VPN лучше использовать для передачи VLAN?

Для передачи VLAN рекомендуется использовать GRE поверх IPsec или MPLS L2VPN, так как они поддерживают инкапсуляцию L2-кадров с тегами.

Можно ли передавать несколько VLAN через один VPN-туннель?

Да, при использовании trunk-портов и протокола 802.1Q можно передавать несколько VLAN через один туннель.

Требуется ли маршрутизация между VLAN при передаче через VPN?

Нет, если используется L2VPN или GRE-туннель, обеспечивающий передачу кадров второго уровня, маршрутизация между VLAN не требуется.

Как влияет MTU на передачу VLAN через VPN?

Дополнительные заголовки VPN и VLAN могут привести к превышению стандартного MTU. Это может вызвать фрагментацию или потерю пакетов, если не настроен MSS Clamping.

Какие риски связаны с VLAN через VPN?

Основные риски — проблемы с совместимостью оборудования, возможные утечки при неправильной настройке VPN и сложности с диагностикой сетевых ошибок.

Бесплатные ключи vpn

Spotify

Впн бесплатный для ноутбука

Геоблоки

Скачать китайский впн на пк

Туризм

Vpn купить на пк

Тесты

Антизапрет впн

YouTubeИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.