Проброс порта через vpn mikrotik

Проброс порта через VPN Mikrotik

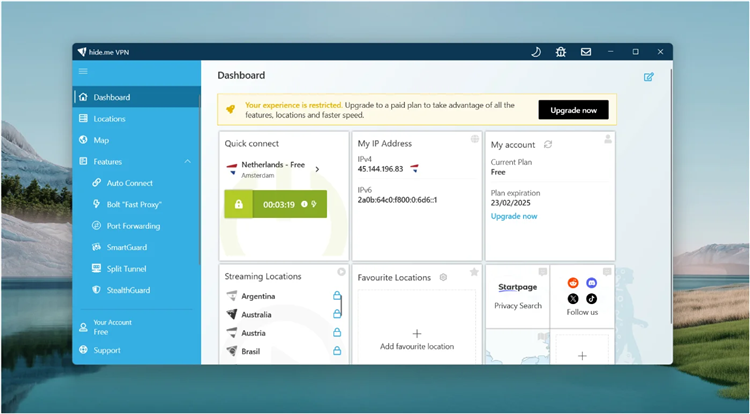

Проброс порта через VPN Mikrotik представляет собой важную задачу при организации удалённого доступа к внутренним ресурсам корпоративной или домашней сети. Это позволяет безопасно и эффективно взаимодействовать с локальными сервисами, находящимися за NAT или в изолированной сети.

Принцип работы проброса порта через VPN

VPN (Virtual Private Network) обеспечивает защищённый туннель между удалённым клиентом и маршрутизатором Mikrotik. Проброс порта (port forwarding) позволяет переадресовать входящие подключения, поступающие на определённый порт, к конкретному внутреннему IP-адресу и порту внутри сети.

Необходимые условия

Для настройки проброса порта через VPN Mikrotik требуются следующие компоненты:

-

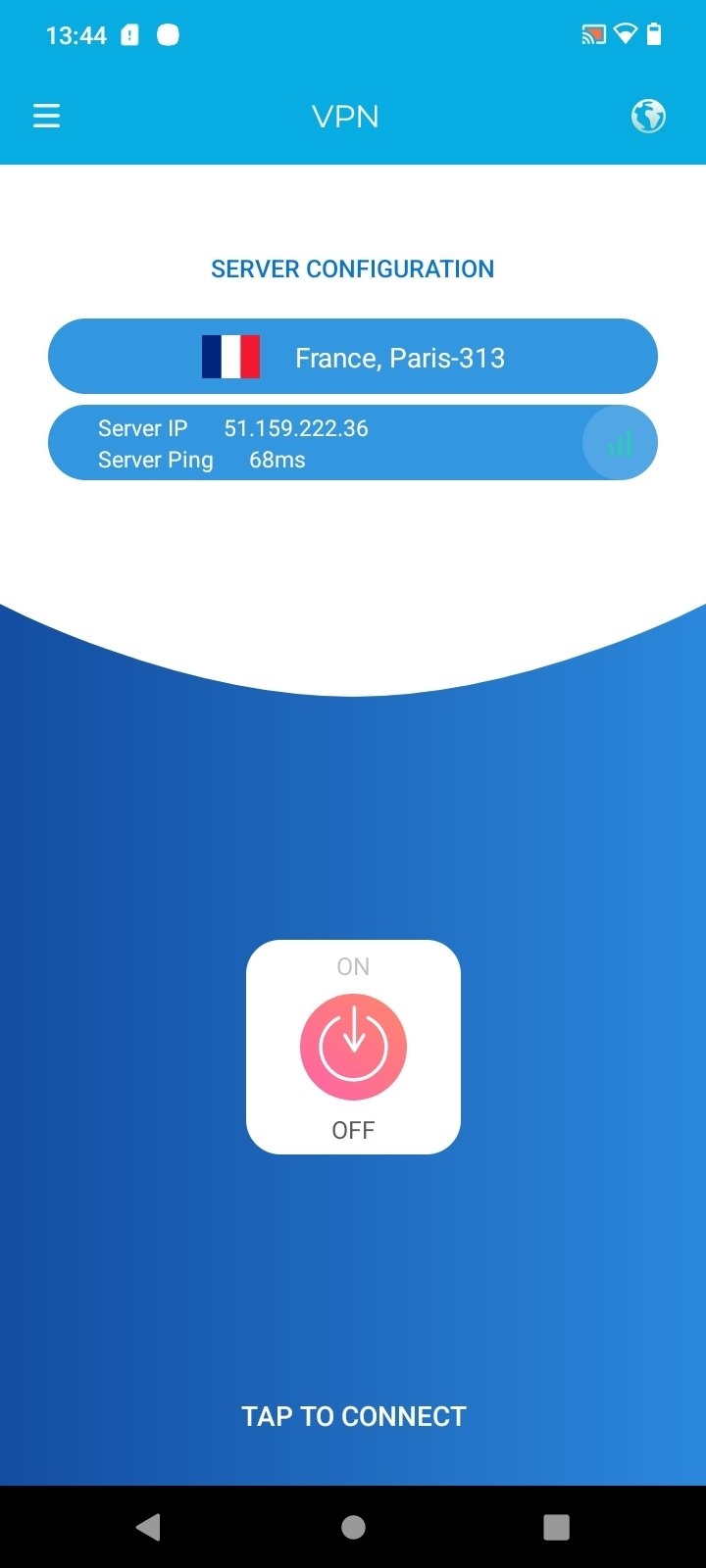

Рабочий VPN-сервер на Mikrotik (например, L2TP/IPsec или OpenVPN)

-

Белый внешний IP-адрес на маршрутизаторе

-

Настроенные правила NAT (Destination NAT)

-

Указание корректных интерфейсов и адресов

Настройка VPN на Mikrotik

Конфигурация L2TP/IPsec-сервера

-

Включить L2TP-сервер:

PPP → Interface → L2TP Server -

Настроить профиль авторизации:

PPP → Profiles -

Добавить IP-пул для VPN-клиентов

-

Создать пользователей:

PPP → Secrets -

Включить IPsec и задать PSK

Альтернатива: OpenVPN

OpenVPN требует TLS-сертификаты и работает через TCP, что может быть предпочтительно для обхода ограничений брандмауэров. Однако настройка более сложна и требует управления PKI.

Проброс порта через VPN Mikrotik с помощью NAT

Настройка правил DST-NAT

После установления VPN-соединения необходимо создать правило NAT для проброса порта:

-

Перейти в

IP → Firewall → NAT -

Добавить новое правило с параметрами:

-

Chain: dstnat

-

Dst. Address: внешний IP-адрес маршрутизатора

-

Protocol: TCP или UDP (в зависимости от сервиса)

-

Dst. Port: внешний порт (например, 3389 для RDP)

-

Action: dst-nat

-

To Addresses: внутренний IP-адрес VPN-клиента или локального хоста

-

To Ports: порт сервиса на внутреннем устройстве

-

Указание интерфейса

В поле In. Interface необходимо указать интерфейс, связанный с VPN (например, l2tp-in1), или использовать interface list, если настроены группы.

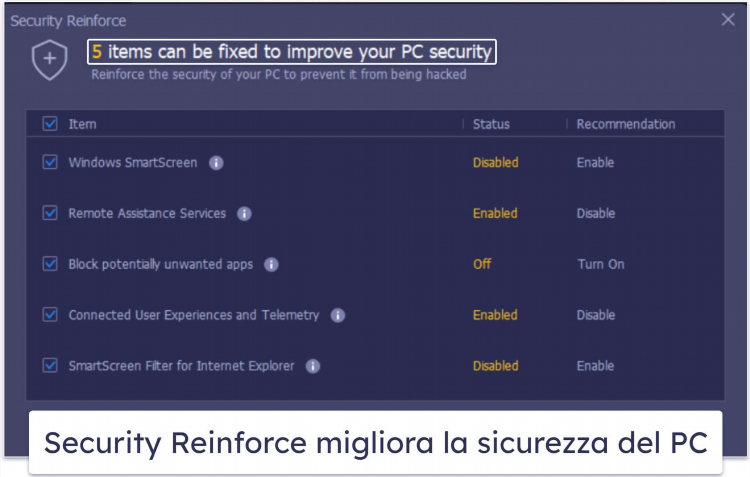

Безопасность при пробросе порта

Проброс портов через VPN следует ограничивать:

-

Установкой фильтрующих правил в

IP → Firewall → Filter Rules -

Разрешением подключения только с конкретных IP-адресов

-

Использованием нестандартных портов

-

Ограничением количества подключений

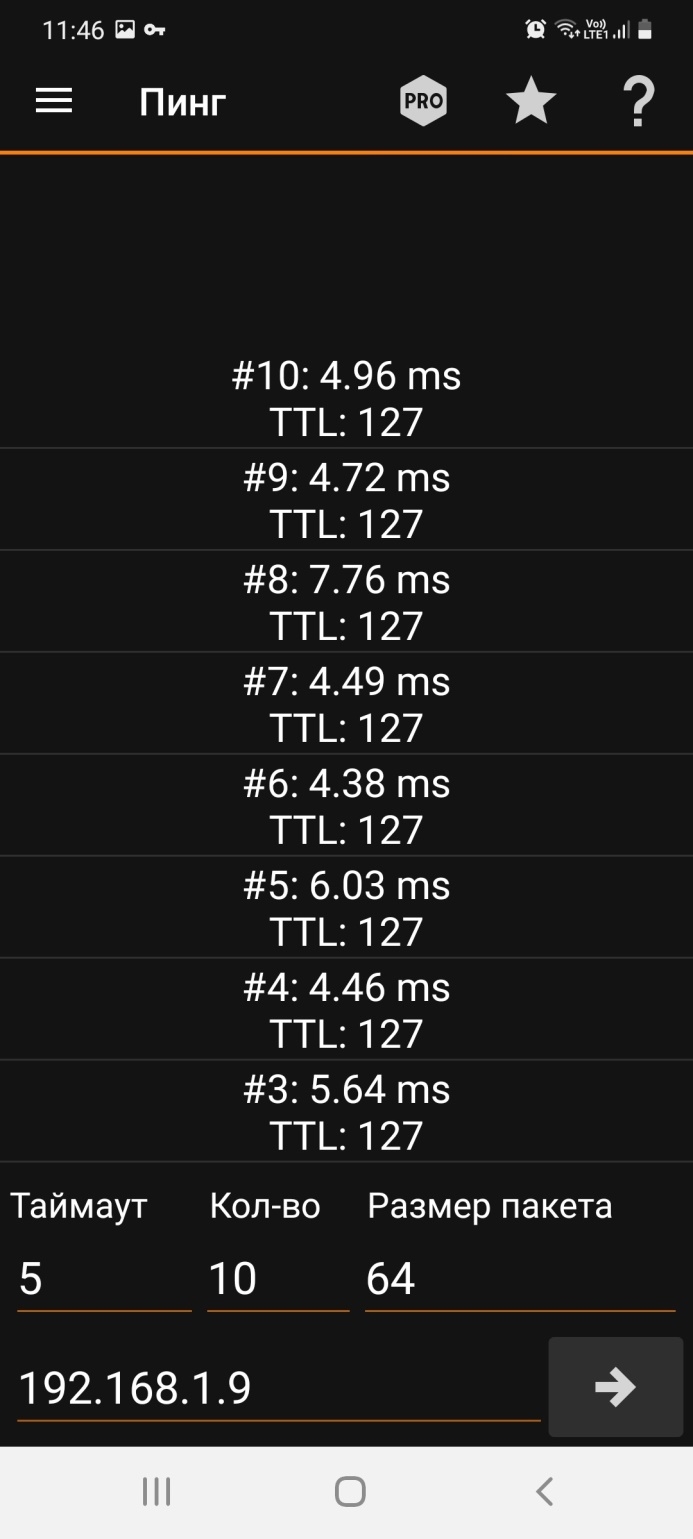

Диагностика и проверка

Для проверки работоспособности проброса порта через VPN Mikrotik применяются следующие инструменты:

-

Torchна интерфейсе для отслеживания трафика -

Packet Snifferдля захвата пакетов -

Журналы VPN-подключений (

Log) -

Утилиты telnet и nmap с удалённой машины

Частые ошибки при настройке

-

Отсутствие маршрута к VPN-клиенту

-

Неверный интерфейс в NAT-правиле

-

Конфликт IP-адресов

-

Недостаточные права в правилах firewall

-

Проблемы с MTU при туннелировании

Рекомендации по использованию

Для повышения стабильности и безопасности рекомендуется:

-

Использовать L2TP/IPsec с сертификатами

-

Ограничивать доступ по IP-адресам

-

Регулярно обновлять прошивку Mikrotik

-

Аудировать активные правила NAT

FAQ

Что такое проброс порта через VPN Mikrotik?

Это переадресация входящего трафика через VPN-туннель с маршрутизатора Mikrotik к внутреннему устройству в локальной сети.

Можно ли использовать проброс порта без белого IP-адреса?

Да, при условии, что VPN-клиент инициирует соединение, но проброс будет работать ограниченно или потребует дополнительных решений, таких как reverse proxy.

Какие VPN-протоколы поддерживает Mikrotik?

Mikrotik RouterOS поддерживает PPTP, L2TP/IPsec, SSTP, OpenVPN и WireGuard (начиная с версии 7.x).

Почему не работает проброс порта через VPN?

Наиболее частые причины: ошибка в NAT-правилах, неправильный интерфейс, проблемы с маршрутизацией или блокировка трафика firewall'ом.

Нужно ли пробрасывать порты при использовании VPN?

Не всегда. Если VPN создаёт туннель в локальную сеть, доступ к ресурсам можно получить напрямую без проброса портов, однако в ряде случаев проброс необходим для входящих соединений снаружи.

Серверы outline

Альтернативы

Itop vpn аккаунт

Блокировки

Готовый vpn сервер

Безопасность

Турбо впн на пк скачать

Без Логов

Hide my name vpn код активации

Spotify

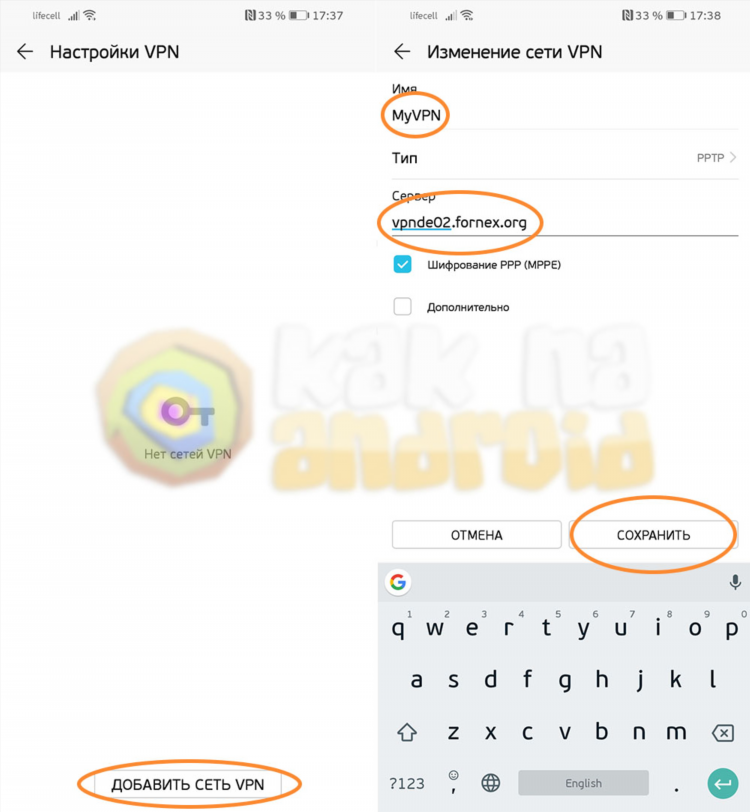

Как поставить vpn на андроид

ГеоблокиИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.