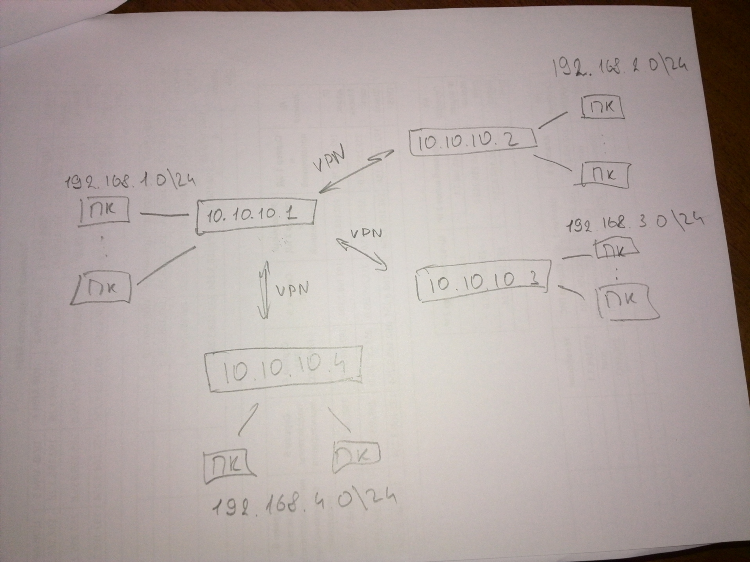

Mikrotik vpn между офисами

Mikrotik VPN между офисами: как настроить и эффективно использовать

В современных условиях бизнеса, когда организации стремятся расширять своё присутствие на различных рынках и обеспечивать высокую мобильность сотрудников, использование технологий удалённого подключения становится необходимостью. Одним из наиболее популярных решений для организации защищённого канала связи между удалёнными офисами является настройка VPN-соединений. В этой статье рассматривается, как с помощью оборудования Mikrotik организовать VPN между офисами, обеспечив надёжность и безопасность передачи данных.

Преимущества использования Mikrotik VPN для связи между офисами

Использование Mikrotik для настройки VPN между офисами имеет несколько ключевых преимуществ:

-

Надёжность. Mikrotik предлагает высокое качество оборудования и программного обеспечения, обеспечивающего стабильную работу VPN-соединений.

-

Безопасность. Технология VPN позволяет шифровать данные, что минимизирует риски перехвата или несанкционированного доступа.

-

Гибкость в настройке. Mikrotik предоставляет широкие возможности для настройки VPN, позволяя выбирать оптимальные протоколы, типы аутентификации и шифрования.

-

Доступность. Оборудование Mikrotik имеет конкурентоспособные цены, что делает его доступным для организаций любого размера.

Основные типы VPN, поддерживаемые Mikrotik

Mikrotik поддерживает несколько протоколов для организации VPN-соединений между офисами. Каждый из них имеет свои особенности и подходит для различных сценариев:

L2TP/IPsec

L2TP (Layer 2 Tunneling Protocol) в сочетании с IPsec (Internet Protocol Security) — один из самых популярных и безопасных способов настройки VPN-соединений. Этот протокол обеспечивает высокий уровень защиты, а также позволяет устанавливать туннель для передачи данных между офисами.

-

Преимущества: хорошая безопасность, поддержка множества операционных систем.

-

Недостатки: может требовать дополнительных настроек и ресурсов.

OpenVPN

OpenVPN — это открытое решение, которое также широко используется для создания VPN-сетей. Этот протокол позволяет использовать различные алгоритмы шифрования и предоставляет гибкие возможности для настройки.

-

Преимущества: высокая степень конфигурируемости, поддержка различных типов аутентификации.

-

Недостатки: может потребовать более высокой технической квалификации для настройки.

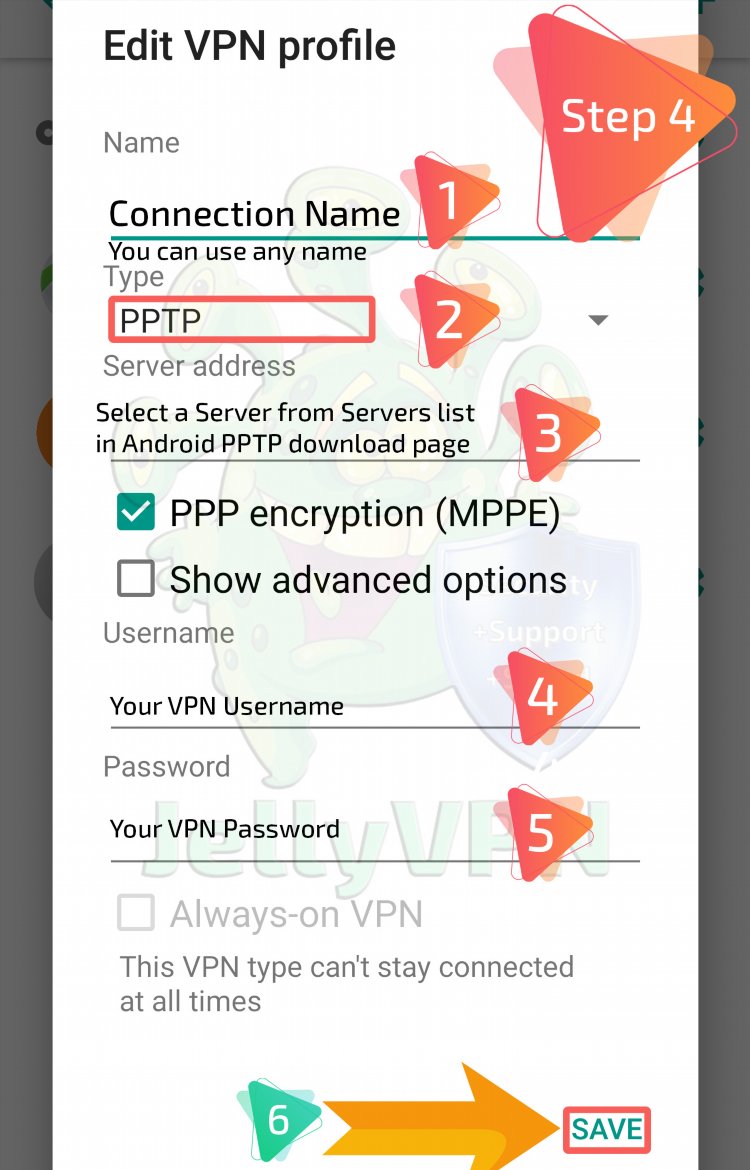

PPTP

PPTP (Point-to-Point Tunneling Protocol) — один из старейших протоколов, который используется для создания VPN. Он быстрее в установке, но имеет некоторые ограничения по безопасности.

-

Преимущества: простота настройки и использования.

-

Недостатки: слабая защита, что делает его не рекомендуется для использования в современных условиях.

Как настроить Mikrotik VPN между офисами

Настройка Mikrotik VPN между офисами требует некоторых знаний в области сетевых технологий. Рассмотрим базовый процесс настройки с использованием протокола L2TP/IPsec.

Шаг 1. Подготовка оборудования

Для настройки Mikrotik VPN между офисами необходимо иметь два маршрутизатора Mikrotik (по одному в каждом офисе) с установленной и настроенной операционной системой RouterOS.

Шаг 2. Создание туннеля

-

Войдите в интерфейс управления маршрутизатором через WinBox или WebFig.

-

Перейдите в раздел PPP и создайте новый L2TP-сервер.

-

В разделе IP > Firewall настройте необходимые правила для пропуска VPN-трафика.

-

Включите протокол IPsec, настроив соответствующие параметры шифрования и аутентификации.

Шаг 3. Настройка клиента VPN

На удалённом офисе также необходимо настроить L2TP-клиент. Для этого необходимо указать данные удалённого сервера, а также параметры аутентификации.

Шаг 4. Проверка соединения

После настройки туннеля важно провести тестирование, чтобы убедиться, что соединение между офисами установлено корректно и данные передаются без потерь.

Как выбрать оптимальный протокол для VPN между офисами

Выбор протокола зависит от нескольких факторов, таких как требования к безопасности, скорости соединения и совместимости с оборудованием. Например:

-

Если требуется высокая безопасность, рекомендуется использовать L2TP/IPsec.

-

Для более гибкой настройки и возможностей шифрования стоит рассмотреть OpenVPN.

-

Если важна простота и скорость настройки, PPTP может быть хорошим вариантом, но его использование ограничено по безопасности.

Рекомендации по обеспечению безопасности

При настройке Mikrotik VPN между офисами важно уделить внимание безопасности. Некоторые ключевые рекомендации включают:

-

Использование сильных паролей и сертификатов для аутентификации.

-

Шифрование данных с использованием современных алгоритмов (например, AES-256).

-

Мониторинг и аудит соединений, чтобы своевременно выявлять возможные уязвимости или вторжения.

-

Регулярные обновления прошивки для защиты от известных уязвимостей в оборудовании.

Часто задаваемые вопросы

1. Что такое Mikrotik VPN и почему он популярен?

Mikrotik VPN — это решение для организации защищённого канала связи между офисами с использованием маршрутизаторов Mikrotik. Оно популярно благодаря надёжности, гибкости настройки и доступной цене.

2. Какой протокол VPN лучше всего использовать для связи между офисами?

Для большинства организаций оптимальным вариантом будет использование L2TP/IPsec, так как этот протокол обеспечивает хорошую безопасность и совместим с большинством устройств. Для более сложных решений можно использовать OpenVPN.

3. Как настроить VPN между офисами на маршрутизаторах Mikrotik?

Процесс настройки включает создание L2TP-сервера на одном маршрутизаторе, настройку клиента на другом, а также настройку правил безопасности и шифрования через IPsec.

4. Какие проблемы могут возникнуть при настройке Mikrotik VPN?

Наиболее частыми проблемами являются некорректные настройки IPsec, ошибки в настройке маршрутизации или конфликтующие настройки фаервола. Важно внимательно проверять каждый этап настройки и тестировать соединение.

5. Как повысить безопасность VPN-соединения?

Для повышения безопасности рекомендуется использовать сильные методы шифрования, а также регулярно обновлять прошивку оборудования. Также полезно настроить мониторинг и аудиторские журналы для отслеживания активности в сети.

Openvpn серверы бесплатные

Spotify

Vpn proxy master скачать бесплатно

Геоблоки

Бесплатный впн сервер pptp

YouTubeИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.