Свой впн на vps

Свой VPN на VPS: надёжное решение для контроля и безопасности трафика

Преимущества собственного VPN на VPS

Развёртывание собственного VPN на VPS предоставляет полный контроль над трафиком и настройками сервера. Это решение отличается высокой гибкостью и повышенным уровнем конфиденциальности по сравнению с публичными VPN-сервисами. Основные преимущества:

-

Контроль над данными. Весь трафик проходит через выбранный сервер, исключая сторонние сервисы.

-

Гибкая конфигурация. Возможность настройки шифрования, протоколов и политик доступа.

-

Экономическая эффективность. Единоразовые затраты на VPS и домен при правильной настройке могут быть ниже, чем стоимость подписки на платный VPN.

Выбор VPS для развёртывания VPN

При выборе VPS важно учитывать:

-

Расположение дата-центра. Влияет на скорость и соответствие законодательству.

-

Объём оперативной памяти. Для OpenVPN или WireGuard достаточно 512–1024 МБ.

-

Пропускная способность канала. Желательно наличие неограниченного трафика.

-

Поддержка IPv6. Может потребоваться для обеспечения совместимости с современными сетями.

Рекомендуемые провайдеры включают DigitalOcean, Hetzner, Vultr и Linode.

Выбор VPN-протокола

Наиболее распространённые протоколы для установки собственного VPN на VPS:

-

OpenVPN. Надёжный и широко поддерживаемый. Предоставляет гибкую настройку, но требует больше ресурсов.

-

WireGuard. Современный протокол с высокой скоростью и простотой конфигурации. Рекомендуется для новых установок.

-

IPSec. Используется в корпоративных системах, но сложнее в настройке.

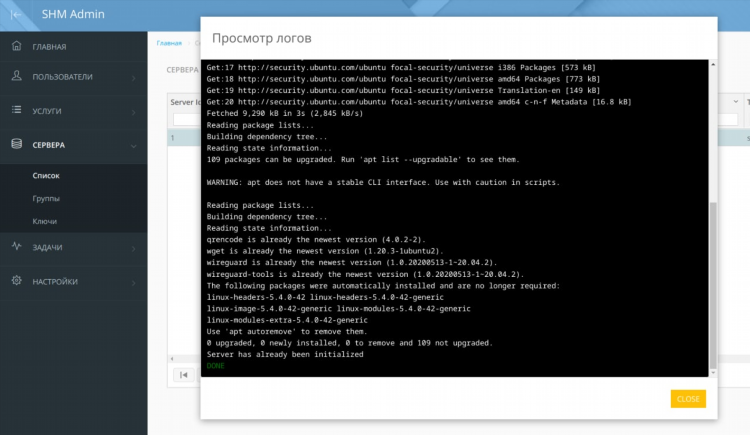

Установка собственного VPN на VPS

Этапы настройки VPN на VPS с использованием WireGuard:

-

Аренда VPS. Регистрируется сервер с подходящей операционной системой (рекомендуется Ubuntu или Debian).

-

Установка WireGuard:

-

Обновление пакетов:

apt update &&&& apt upgrade -

Установка:

apt install wireguard

-

-

Генерация ключей:

-

Приватный ключ:

wg genkey -

Публичный ключ:

echo private_key | wg pubkey

-

-

Настройка конфигурации сервера:

-

Создание файла

/etc/wireguard/wg0.confс параметрами интерфейса и клиентов.

-

-

Открытие портов на VPS:

-

Настройка firewall (например, UFW):

ufw allow 51820/udp

-

-

Запуск и активация сервиса:

-

wg-quick up wg0 -

systemctl enable wg-quick@wg0

-

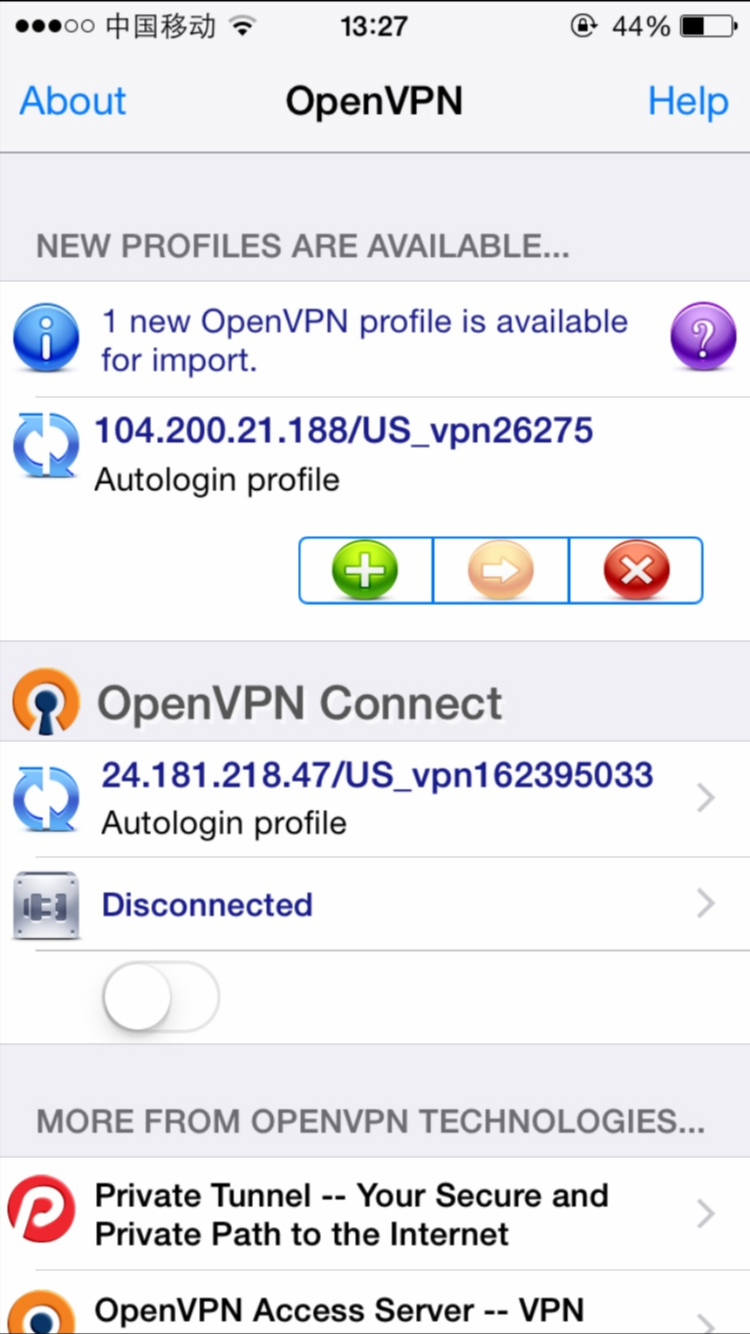

Аналогичная процедура применяется для OpenVPN, с учётом специфики конфигурационных файлов и пакетов.

Безопасность и обновление

После установки необходимо:

-

Регулярно обновлять систему и пакеты.

-

Ограничить доступ по SSH, желательно с использованием ключей.

-

Вести логирование подключений, если это допустимо политикой конфиденциальности.

-

Использовать fail2ban или аналогичные решения для предотвращения брутфорс-атак.

Типовые ошибки при установке VPN на VPS

-

Неверная настройка портов и firewall.

-

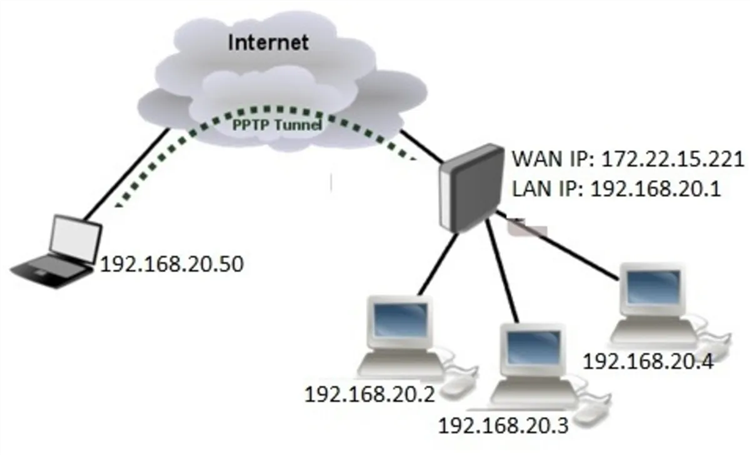

Несовместимость IP-адресов в конфигурации клиента и сервера.

-

Отсутствие маршрутизации трафика через VPN-интерфейс.

-

Использование устаревших или небезопасных алгоритмов шифрования.

FAQ

Какой протокол лучше выбрать для собственного VPN на VPS?

WireGuard рекомендуется за счёт высокой производительности и простоты настройки. OpenVPN предпочтителен в случае необходимости широкой совместимости с различными устройствами.

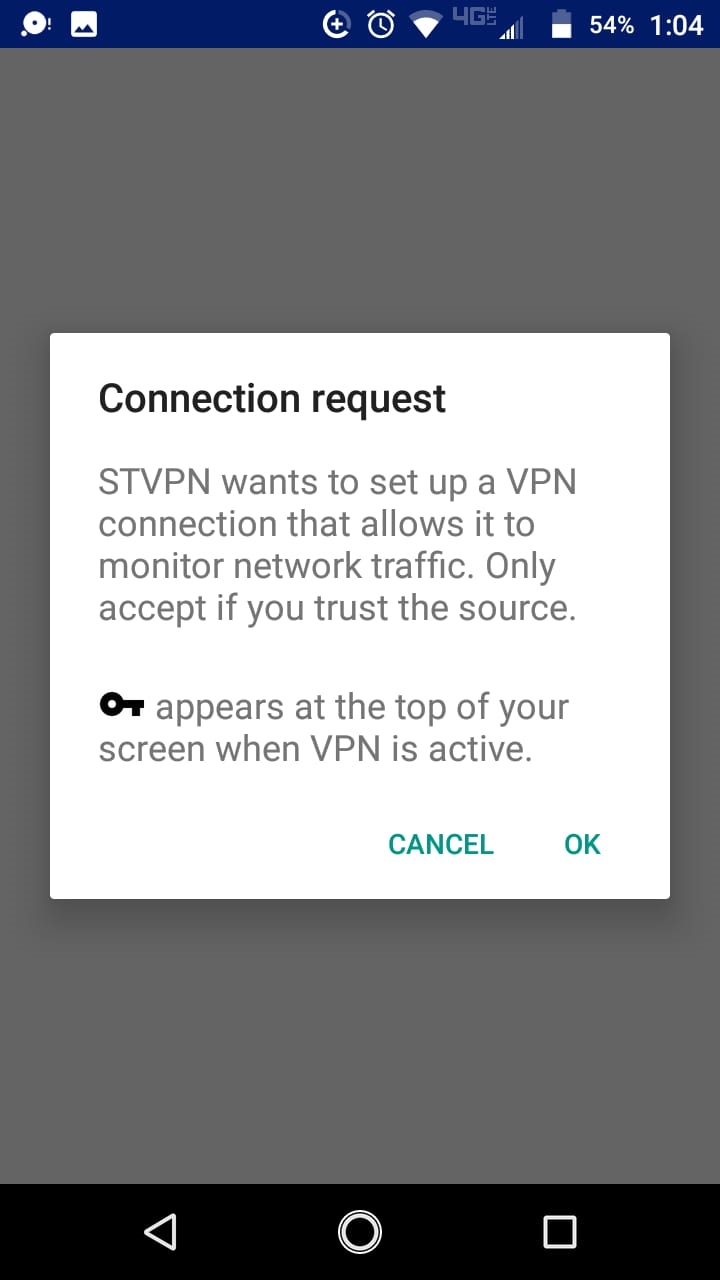

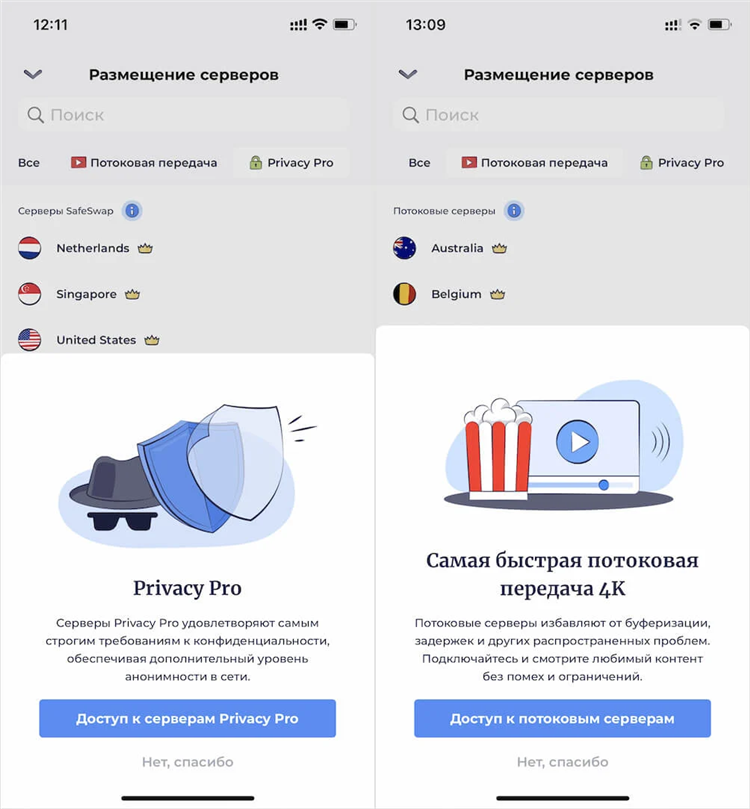

Можно ли использовать VPS для обхода блокировок?

Да, собственный VPN на VPS позволяет туннелировать трафик через сервер, расположенный в другой стране, тем самым обходя региональные ограничения.

Насколько безопасно использовать свой VPN на VPS?

При корректной настройке и регулярных обновлениях уровень безопасности сопоставим с корпоративными решениями.

Требуется ли доменное имя для VPN на VPS?

Необязательно, но может упростить подключение, особенно при использовании динамического IP.

Сколько клиентов можно подключить к VPN на VPS?

Количество зависит от ресурсов сервера. Для лёгкой нагрузки VPS с 1 ГБ ОЗУ способен обслуживать до 10–20 одновременных подключений.

Бесплатный vpn для openvpn

Без Логов

Openvpn сервер

Spotify

Топ впн для телефона

Геоблоки

Openvpn российские сервера

Туризм

Pptp впн

Linux

Pptp бесплатный впн

ТестыИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.