Cisco vpn настройка

Настройка Cisco VPN: руководство по конфигурации и оптимизации

Что такое Cisco VPN

Cisco VPN (Virtual Private Network) представляет собой решение для защищённого удалённого доступа к корпоративной сети. С его помощью обеспечивается безопасная передача данных по зашифрованным каналам связи между клиентом и сетью предприятия. Cisco предлагает как аппаратные, так и программные средства реализации VPN, включая Cisco ASA, Cisco Firepower и Cisco AnyConnect.

Основные типы VPN в решениях Cisco

-

Remote Access VPN – обеспечивает удалённый доступ пользователей к внутренним ресурсам организации через интернет.

-

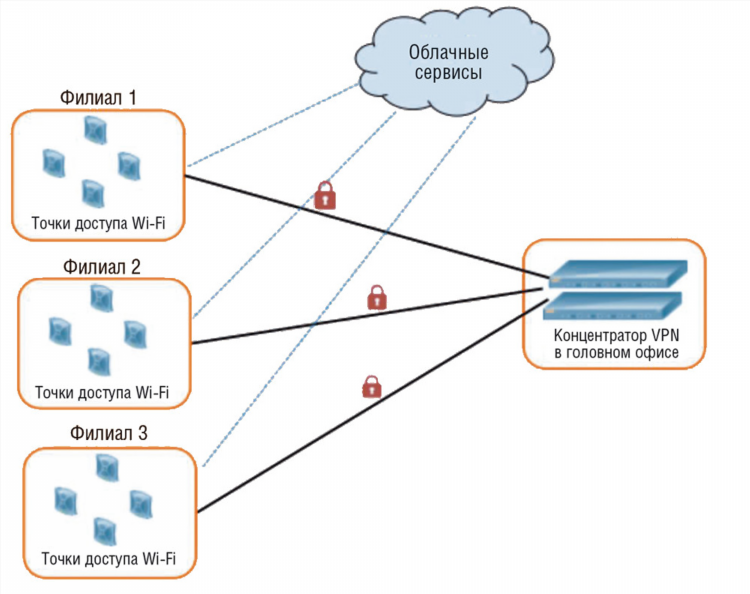

Site-to-Site VPN – соединяет несколько филиалов компании через защищённые туннели.

-

SSL VPN – использует HTTPS-протокол и не требует установки клиентского ПО.

-

IPSec VPN – обеспечивает высокую степень защиты благодаря шифрованию и аутентификации.

Cisco VPN настройка: базовые этапы

Для настройки Cisco VPN необходимо выполнение следующих шагов:

-

Определение требований:

-

Тип VPN (Remote Access или Site-to-Site)

-

Политика безопасности

-

Тип аутентификации

-

-

Настройка интерфейсов и маршрутизации:

-

Назначение IP-адресов

-

Конфигурация шлюзов и маршрутов

-

-

Конфигурация IPSec-политики:

-

Алгоритмы шифрования (например, AES, 3DES)

-

Методы аутентификации (PSK, сертификаты)

-

Параметры жизненного цикла ключей

-

-

Создание туннелей VPN:

-

Использование CLI или графического интерфейса Cisco ASDM

-

Настройка криптографических карт (crypto map)

-

-

Настройка NAT и ACL:

-

Разрешение трафика через туннель

-

Исключение трафика из NAT при необходимости

-

-

Проверка соединения и отладка:

-

Команды:

show crypto isakmp sa,show vpn-sessiondb -

Устранение неполадок через дебаг (

debug crypto isakmp,debug crypto ipsec)

-

Пример настройки Site-to-Site VPN на Cisco ASA

-

Настройка объектов:

-

object network LAN-A -

object network LAN-B

-

-

Криптографическая политика:

-

crypto ikev1 policy 10 -

encryption aes -

hash sha -

group 5 -

lifetime 86400

-

-

Настройка туннеля:

-

crypto map vpn-map 10 match address VPN-ACL -

crypto map vpn-map 10 set peer X.X.X.X -

crypto map vpn-map 10 set ikev1 transform-set vpn-transform

-

-

Применение карты:

-

crypto map vpn-map interface outside

-

Настройка Cisco AnyConnect VPN

-

Установка Cisco AnyConnect Secure Mobility Client.

-

Настройка ASA:

-

Создание пользователя (

username vpnuser password xxx) -

Создание профиля (

webvpn,tunnel-group,group-policy) -

Указание параметров авторизации и маршрутизации

-

-

Генерация и установка SSL-сертификата

-

Проверка подключения с клиента

Рекомендации по безопасности

-

Использование двухфакторной аутентификации

-

Регулярное обновление прошивок Cisco устройств

-

Ограничение доступа по IP-адресам и времени

-

Аудит VPN-подключений и логирование

Типовые ошибки при настройке Cisco VPN

-

Несоответствие параметров шифрования у сторон

-

Проблемы с NAT-T при прохождении через NAT-устройства

-

Ошибки в ACL, блокирующие трафик

-

Неправильные маршруты для VPN-сетей

FAQ

Вопрос 1: Какие устройства Cisco поддерживают настройку VPN?

Cisco VPN может быть настроен на маршрутизаторах Cisco ISR, межсетевых экранах ASA, решениях Firepower, а также с помощью клиента Cisco AnyConnect.

Вопрос 2: Можно ли использовать Cisco VPN без клиента?

Да, в случае SSL VPN через веб-портал можно обойтись без установки клиентского ПО.

Вопрос 3: Какие протоколы шифрования поддерживаются в Cisco VPN?

Поддерживаются протоколы AES, 3DES, SHA, MD5, а также IKEv1 и IKEv2.

Вопрос 4: Как проверить работоспособность VPN-соединения?

Используются команды CLI: show crypto isakmp sa, show crypto ipsec sa, а также проверка логов и состояния туннелей через ASDM.

Вопрос 5: Какие механизмы аутентификации поддерживаются?

Поддерживаются PSK (Pre-Shared Key), цифровые сертификаты, LDAP, RADIUS и двухфакторная аутентификация.

Облачный впн

Spotify

Хотспот шилд впн скачать

Геоблоки

Купить kaspersky vpn

Туризм

Скачать впн рабочий

LinuxИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.