Wireguard vpn настройка ubuntu

WireGuard VPN настройка Ubuntu: пошаговое руководство

Что такое WireGuard и почему он используется

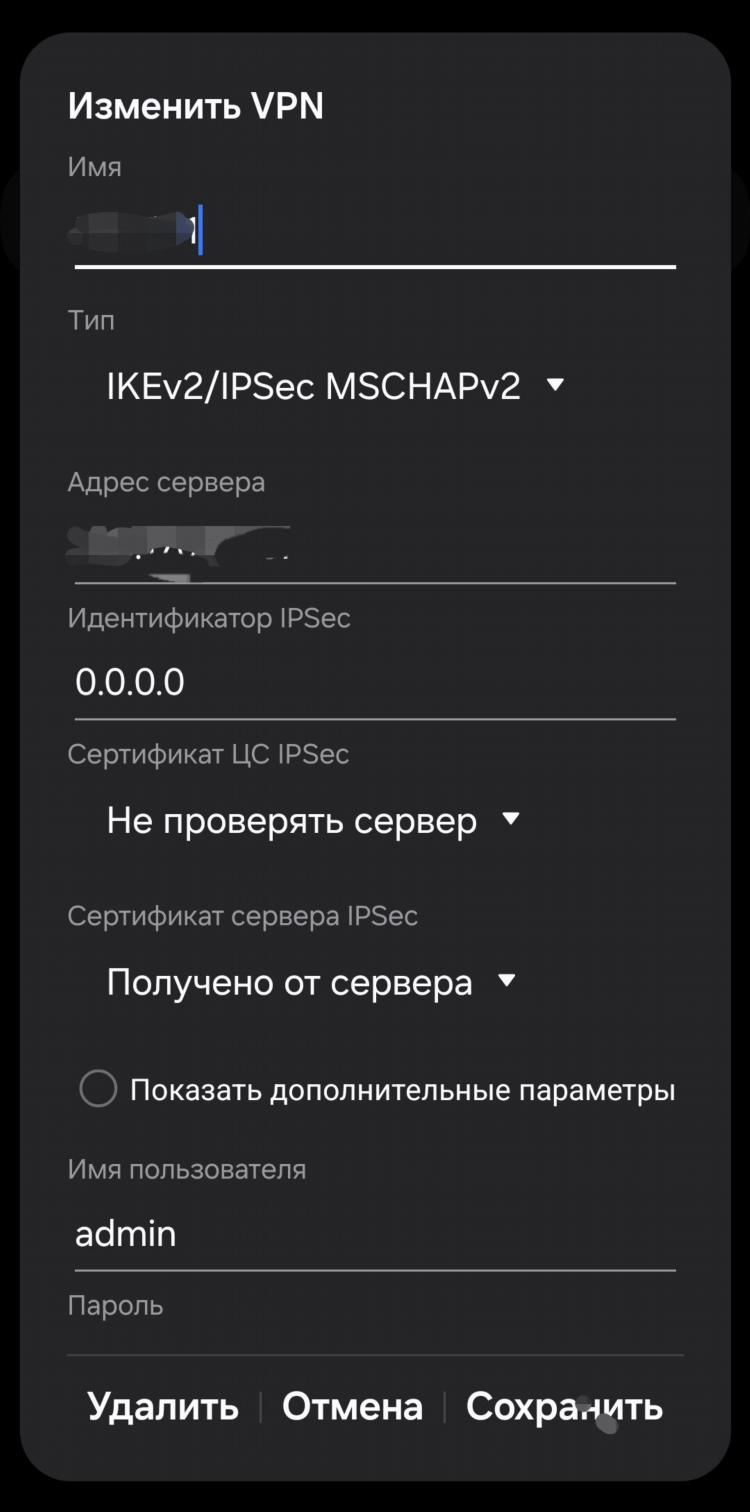

WireGuard — это современный протокол VPN, разработанный для повышения скорости, безопасности и простоты настройки. В отличие от более старых решений, таких как OpenVPN или IPSec, WireGuard использует минималистичный код и современные криптографические алгоритмы. Он является частью ядра Linux, начиная с версии 5.6, что обеспечивает высокую производительность и стабильность.

Системные требования и подготовка к установке

Перед началом настройки необходимо убедиться в следующих условиях:

-

Операционная система: Ubuntu 20.04 LTS или новее

-

Права суперпользователя (root)

-

Сетевое окружение с внешним IP (для сервера)

-

Обновлённые пакеты и доступ к интернету

Установка WireGuard на Ubuntu

Установка на сервере и клиенте

-

Обновить список пакетов:

sqlsudo apt update -

Установить пакет WireGuard:

nginxsudo apt install wireguard -

Убедиться, что модуль WireGuard загружен:

nginxsudo modprobe wireguard

Генерация ключей и базовая настройка

Создание пары ключей

Для каждого узла необходимо создать уникальную пару ключей:

bashwg genkey | tee privatekey | wg pubkey > publickey

-

privatekey— приватный ключ (должен храниться конфиденциально) -

publickey— публичный ключ (может передаваться другим узлам)

Настройка конфигурационного файла

Файл конфигурации сервера

Создать файл /etc/wireguard/wg0.conf со следующим содержимым:

ini[Interface] PrivateKey = <приватный_ключ_сервера> Address = 10.0.0.1/24 ListenPort = 51820 SaveConfig = true [Peer] PublicKey = <публичный_ключ_клиента> AllowedIPs = 10.0.0.2/32

Файл конфигурации клиента

На клиенте создать файл /etc/wireguard/wg0.conf:

ini[Interface] PrivateKey = <приватный_ключ_клиента> Address = 10.0.0.2/24 [Peer] PublicKey = <публичный_ключ_сервера> Endpoint =: 51820 AllowedIPs = 0.0.0.0/0 PersistentKeepalive = 25

WireGuard VPN настройка Ubuntu: запуск и проверка

Запуск интерфейса

Для запуска WireGuard используется команда:

nginxsudo wg-quick up wg0

Для остановки:

nginxsudo wg-quick down wg0

Проверка статуса

Для проверки состояния соединения и статистики:

sqlsudo wg show

Автоматический запуск при загрузке

Для активации интерфейса при старте системы:

nginxsudo systemctl enable wg-quick@wg0

Настройка проброса трафика и NAT

Разрешение IP-переадресации

Включить IP forwarding в файле /etc/sysctl.conf, раскомментировав или добавив строку:

ininet.ipv4.ip_forward=1

Применить изменения:

csssudo sysctl -p

Настройка iptables

Добавить правило NAT на сервере:

nginxsudo iptables -t nat -A POSTROUTING -s 10.0.0.0/24 -o eth0 -j MASQUERADE

Сохранить правила iptables с помощью iptables-persistent или analога.

Безопасность и рекомендации

-

Хранить приватные ключи в недоступных местах

-

Использовать firewall (например, UFW) для ограничения доступа к порту 51820

-

Регулярно обновлять систему и WireGuard

FAQ

Как проверить, что соединение работает?

Использовать команду ping 10.0.0.1 (на клиенте) или ping 10.0.0.2 (на сервере). Также можно использовать wg show для просмотра статистики трафика.

Как изменить порт прослушивания WireGuard?

Изменить значение ListenPort в конфигурационном файле и перезапустить интерфейс командой sudo wg-quick down wg0 &&&& sudo wg-quick up wg0.

Можно ли использовать WireGuard с динамическим IP?

Да, рекомендуется использовать сервисы типа Dynamic DNS и параметр PersistentKeepalive = 25 для поддержания соединения.

Можно ли подключить несколько клиентов к одному серверу?

Да. Для каждого клиента необходимо создать отдельную пару ключей и отдельный блок [Peer] в конфигурации сервера.

Платный vpn для iphone

Туризм

Впн на телефон скачать

Тесты

Впн где есть беларусь

Бизнес

Vpn на роутере настройка

АльтернативыИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.