Как сделать l2tp vpn сервер

Как сделать L2TP VPN сервер

Введение в L2TP VPN

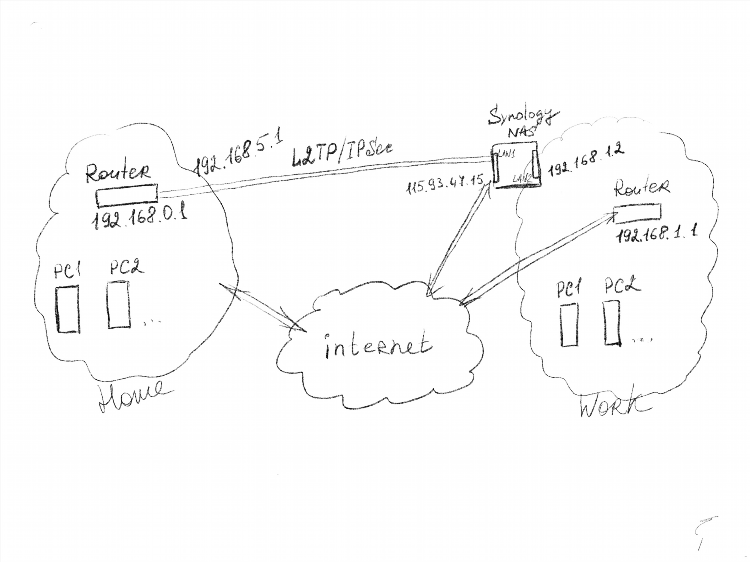

L2TP (Layer 2 Tunneling Protocol) является протоколом туннелирования, который используется для создания защищённых виртуальных частных сетей (VPN). Этот протокол часто используется в сочетании с другими методами шифрования, например, с IPsec, для повышения уровня безопасности. Основной особенностью L2TP является возможность передачи данных через публичные сети, при этом гарантируя высокий уровень безопасности.

Настройка L2TP VPN сервера может быть полезна для создания защищённого канала для удалённых пользователей или подключения к корпоративной сети. В данной статье подробно рассмотрены все шаги, необходимые для того, чтобы настроить L2TP VPN сервер на Linux-системах, таких как Ubuntu или CentOS.

Шаги по созданию L2TP VPN сервера

1. Установка необходимых пакетов

Для начала необходимо установить необходимые пакеты для настройки L2TP и IPsec. На примере операционной системы Ubuntu это делается с помощью следующих команд:

bashsudo apt update sudo apt install strongswan xl2tpd

strongSwan — это решение для настройки IPsec, а xl2tpd — сервер для работы с L2TP. В других операционных системах процесс установки может варьироваться, но пакеты будут аналогичными.

2. Настройка IPsec

После установки пакетов необходимо настроить IPsec. Для этого нужно отредактировать файл конфигурации, расположенный в /etc/ipsec.conf. Пример базовой конфигурации:

bashconfig setup strictcrlpolicy=no uniqueids=no conn L2TP-IKEv1 keyexchange=ikev1 ikelifetime=60m keylife=20m rekeymargin=3m keyingtries=1 authby=xauthpsk pfs=no left=your.server.ip leftsubnet=0.0.0.0/0 right=%any rightdns=8.8.8.8,8.8.4.4 rightsourceip=10.10.10.0/24 auto=add

В данном случае left — это IP-адрес вашего сервера, а rightsourceip — диапазон IP-адресов, которые будут выделяться клиентам при подключении.

3. Настройка xl2tpd

Следующим шагом является настройка самого L2TP сервера. Для этого нужно отредактировать файл /etc/xl2tpd/xl2tpd.conf. Пример конфигурации:

bash[global] ipsec saref = yes [lns default] ip range = 10.10.10.10-10.10.10.50 local ip = your.server.ip refuse chap = yes refuse pap = yes require authentication = yes name = L2TP-VPN ppp debug = yes length bit = yes

Здесь указывается диапазон IP-адресов для клиентов и IP-адрес сервера.

4. Настройка аутентификации

Для аутентификации пользователей необходимо настроить файл /etc/ppp/chap-secrets. В этом файле указываются логины и пароли для клиентов:

bash# Secrets for authentication using CHAP # client server secret IP addresses username * password *

Замените username и password на данные ваших пользователей.

5. Запуск и тестирование

После завершения настройки необходимо перезапустить службы IPsec и L2TP для применения изменений:

bashsudo systemctl restart strongswan sudo systemctl restart xl2tpd

Теперь можно протестировать соединение с помощью VPN-клиента, настроив его на подключение через L2TP с IPsec.

Подключение клиента к L2TP серверу

Для подключения клиента к L2TP серверу потребуется установить соответствующий VPN-клиент и настроить его для работы с L2TP и IPsec. Пример конфигурации для клиента на Windows:

-

Откройте настройки сети и выберите "VPN".

-

Выберите тип VPN "L2TP/IPsec".

-

Укажите IP-адрес сервера и ваш логин и пароль.

-

В настройках безопасности установите "IPsec" и введите ваш предварительный общий ключ (PSK).

Для других операционных систем процесс аналогичен, но интерфейс настроек может различаться.

Основные ошибки и способы их устранения

1. Ошибка "L2TP connection failed"

Эта ошибка может возникнуть, если сервер не может аутентифицировать пользователя. Убедитесь, что правильный логин и пароль указаны в файле /etc/ppp/chap-secrets, и что сервер и клиент используют одинаковые настройки.

2. Проблемы с маршрутизацией

Если клиенты не могут получить доступ к интернету, возможно, нужно настроить маршрутизацию на сервере. Для этого добавьте следующее правило в файл /etc/sysctl.conf:

bashnet.ipv4.ip_forward=1

Затем примените изменения командой:

bashsudo sysctl -p

3. Проблемы с брандмауэром

Убедитесь, что на сервере разрешены необходимые порты для работы L2TP и IPsec (например, порты 500, 1701 и 4500 для IPsec и L2TP).

FAQ

1. Нужно ли использовать IPsec с L2TP?

IPsec значительно улучшает безопасность L2TP-соединения, обеспечивая шифрование данных. Хотя L2TP можно использовать и без IPsec, это не рекомендуется, так как соединение будет уязвимо для атак.

2. Можно ли настроить L2TP VPN сервер на Windows?

Да, L2TP VPN сервер можно настроить на Windows с помощью встроенной службы Routing and Remote Access. Однако настройка на Linux более гибка и подходит для серверов с большим количеством пользователей.

3. Что делать, если VPN соединение не устанавливается?

Если VPN-соединение не устанавливается, сначала проверьте настройки фаервола, а также убедитесь, что IPsec и L2TP настроены правильно. Также стоит проверить правильность указания IP-адресов в конфигурационных файлах.

4. Можно ли использовать L2TP без IPsec для домашнего использования?

Хотя L2TP можно использовать без IPsec, его безопасность будет ниже. Для домашнего использования можно использовать такой вариант, но для корпоративных или более серьёзных задач рекомендуется включить IPsec.

Vpn сша бесплатно

Геоблоки

Впн расширение для сафари

Туризм

Open connect vpn скачать

Linux

Самый лучший випиэн

Тесты

Бесплатный vpn провайдер

YouTube

Скачать vpn для windows

БизнесИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.