Впн ipsec

Что такое VPN IPsec

VPN IPsec (Internet Protocol Security) — это один из наиболее распространённых и безопасных протоколов для организации виртуальных частных сетей (VPN). Он используется для защиты данных, передаваемых по IP-сетям, путём шифрования и аутентификации каждого IP-пакета.

Принцип работы IPsec

IPsec работает на сетевом уровне модели OSI, что обеспечивает защиту данных на уровне IP-пакетов. Существует два основных режима работы:

-

Режим транспорта — шифруется только полезная нагрузка пакета, заголовок остаётся открытым.

-

Туннельный режим — шифруется весь IP-пакет, помещённый внутрь нового пакета с новым заголовком.

Туннельный режим чаще применяется в VPN-сценариях между сетями, а транспортный — для защиты трафика между двумя узлами.

Архитектура и компоненты IPsec

Стандарт IPsec включает следующие ключевые компоненты:

-

AH (Authentication Header) — обеспечивает аутентификацию источника и целостность данных.

-

ESP (Encapsulating Security Payload) — обеспечивает шифрование, а также может включать аутентификацию.

-

IKE (Internet Key Exchange) — протокол для автоматического согласования параметров безопасности и управления ключами.

Преимущества использования VPN IPsec

Использование VPN IPsec даёт следующие преимущества:

-

Высокий уровень безопасности благодаря шифрованию и аутентификации.

-

Совместимость с различными сетевыми устройствами и платформами.

-

Гибкость в конфигурации — поддержка различных алгоритмов шифрования и методов аутентификации.

-

Масштабируемость — возможность использования как в малых, так и в крупных корпоративных сетях.

Сценарии применения VPN IPsec

VPN IPsec активно используется в следующих случаях:

-

Соединение филиалов компаний через общедоступные сети.

-

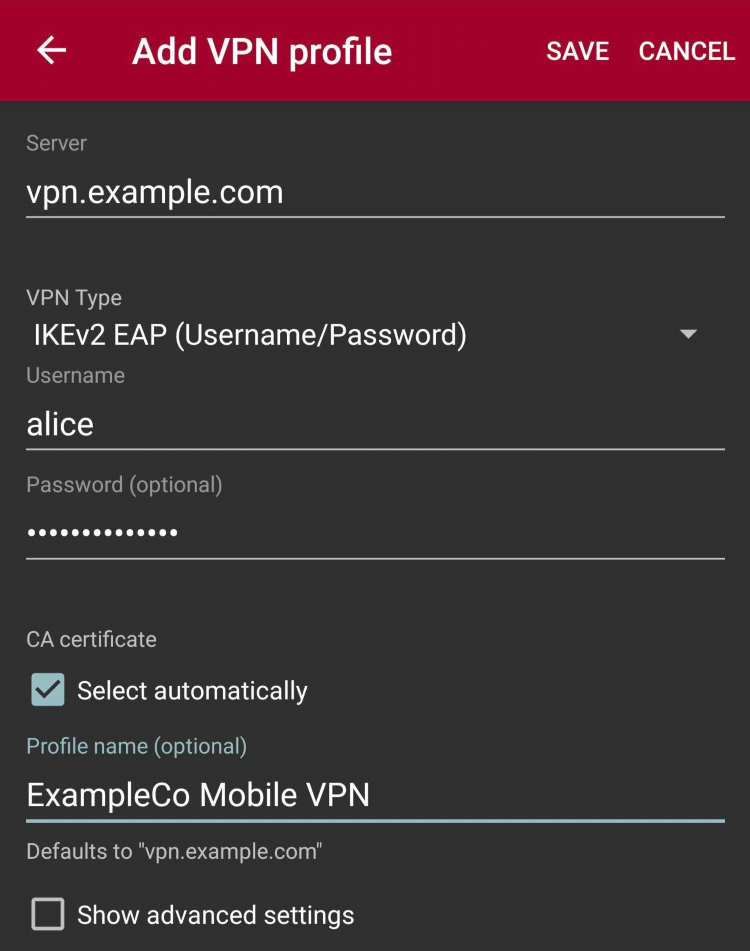

Безопасный доступ удалённых сотрудников к корпоративным ресурсам.

-

Защита связи между центрами обработки данных.

-

Создание защищённых туннелей между роутерами и брандмауэрами.

Сравнение VPN IPsec с другими протоколами

IPsec vs. SSL VPN

-

Уровень модели OSI: IPsec работает на сетевом уровне, SSL — на уровне приложений.

-

Применение: IPsec чаще используется для сетевых соединений, SSL — для доступа к отдельным приложениям.

-

Совместимость: SSL VPN проще в использовании через браузеры, IPsec требует клиентской настройки.

IPsec vs. OpenVPN

-

Безопасность: обе технологии обеспечивают высокий уровень защиты.

-

Гибкость: OpenVPN может быть проще в настройке на некоторых системах.

-

Скорость: IPsec обычно показывает лучшую производительность в аппаратных реализациях.

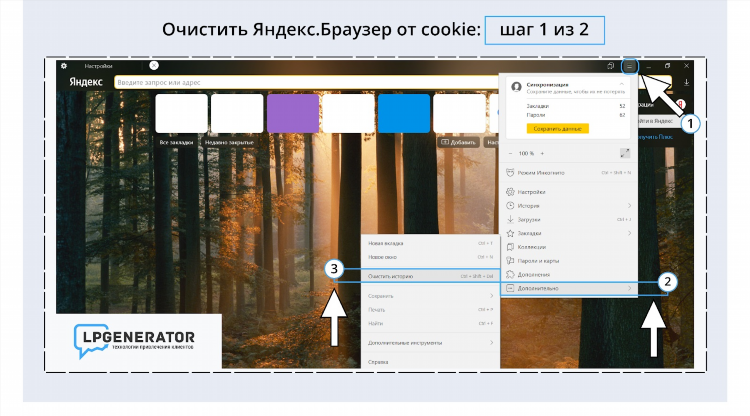

Настройка VPN IPsec: общие этапы

-

Определение политики безопасности — выбор алгоритмов шифрования и аутентификации.

-

Настройка IKE-фаз — согласование ключей и параметров соединения.

-

Создание туннеля — настройка маршрутов и фильтров трафика.

-

Тестирование соединения — проверка доступности и защиты данных.

Безопасность и шифрование в IPsec

IPsec поддерживает современные криптографические алгоритмы, включая:

-

AES (Advanced Encryption Standard)

-

SHA-2 (Secure Hash Algorithm 2)

-

DH (Diffie-Hellman) и ECDH (Elliptic Curve Diffie-Hellman) для обмена ключами

Также поддерживается использование сертификатов X.509 для аутентификации.

Частые ошибки при использовании VPN IPsec

-

Неправильное согласование параметров IKE.

-

Несовместимость оборудования или прошивок.

-

Ошибки в маршрутизации или конфигурации NAT.

-

Недостаточные политики безопасности.

FAQ

Какой режим IPsec чаще всего используется для VPN?

Наиболее распространён туннельный режим, так как он обеспечивает полную защиту IP-пакета и подходит для соединения сетей.

Можно ли использовать IPsec без IKE?

Теоретически возможно, но IKE значительно упрощает процесс управления ключами и параметрами безопасности.

Поддерживает ли IPsec NAT?

Да, с использованием NAT Traversal (NAT-T), позволяющего туннелировать IPsec-трафик через NAT-устройства.

Какие протоколы лучше всего использовать совместно с IPsec?

ESP предпочтительнее, так как обеспечивает как шифрование, так и аутентификацию.

Является ли IPsec устаревшим?

Нет, IPsec остаётся актуальным и широко используемым стандартом для защиты сетевого трафика.

Установить vpn бесплатно на андроид

Блокировки

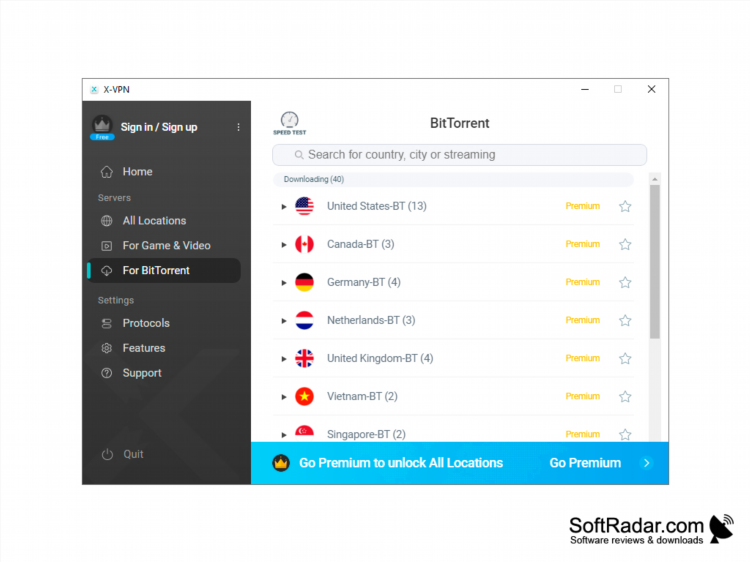

Vpn скачать для пк торрент

Безопасность

Vpn что это как отключить

Без Логов

Впн тайланд

Геоблоки

Впн для пк опера

ТуризмИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.