Впн 2002

ВПН 2002: особенности, применение и значение в развитии технологий безопасности сети

Понятие и значение технологии ВПН

Виртуальная частная сеть (VPN) — это технология, обеспечивающая защищённую передачу данных через общедоступные сети, включая интернет. VPN позволяет пользователям создавать зашифрованные соединения между устройствами и удалёнными серверами, что минимизирует риски утечки информации, перехвата трафика и несанкционированного доступа.

История развития ВПН с акцентом на 2002 год

ВПН 2002 обозначает период, когда технологии виртуальных частных сетей начали активно внедряться в корпоративную инфраструктуру. На тот момент сформировались основные принципы архитектуры VPN, основанные на:

-

протоколах туннелирования (PPTP, L2TP, IPSec);

-

шифровании данных;

-

аутентификации пользователей;

-

контроле доступа к корпоративным ресурсам.

В 2002 году VPN стал ключевым инструментом в обеспечении удалённого доступа сотрудников к корпоративным сетям, особенно с учётом роста числа мобильных пользователей и филиальных офисов.

Основные протоколы, используемые в ВПН 2002

PPTP (Point-to-Point Tunneling Protocol)

-

Разработан Microsoft.

-

Обеспечивает туннелирование IP-трафика.

-

Обладает высокой совместимостью с операционными системами того времени.

L2TP/IPSec

-

Совмещает функциональность L2TP и надёжность шифрования IPSec.

-

Использовался в корпоративных сетях как более безопасная альтернатива PPTP.

-

Поддерживал сквозное шифрование и целостность передаваемых данных.

IPSec (Internet Protocol Security)

-

Применялся для защиты IP-коммуникаций на уровне сети.

-

Обеспечивал конфиденциальность, целостность и аутентификацию.

-

Часто использовался в сетях типа «сайт-сайт» между корпоративными офисами.

Причины популярности ВПН 2002 в корпоративной среде

-

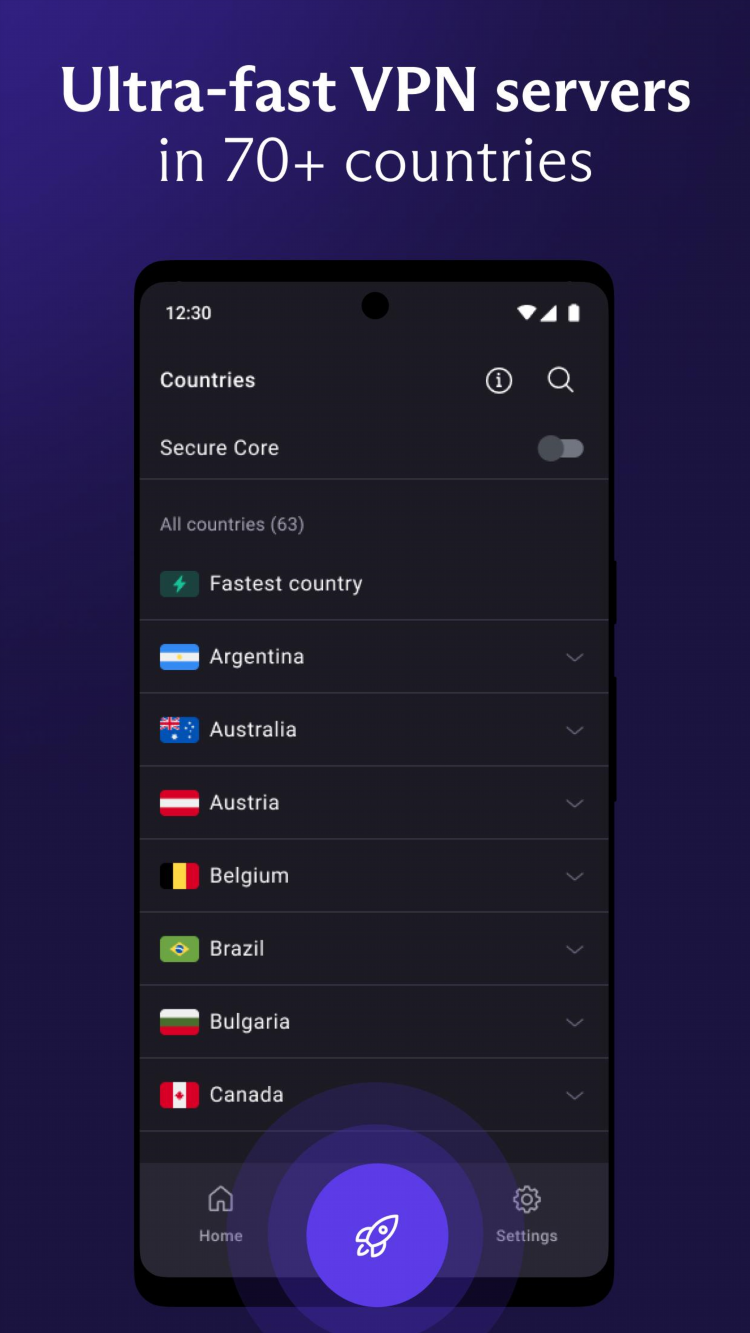

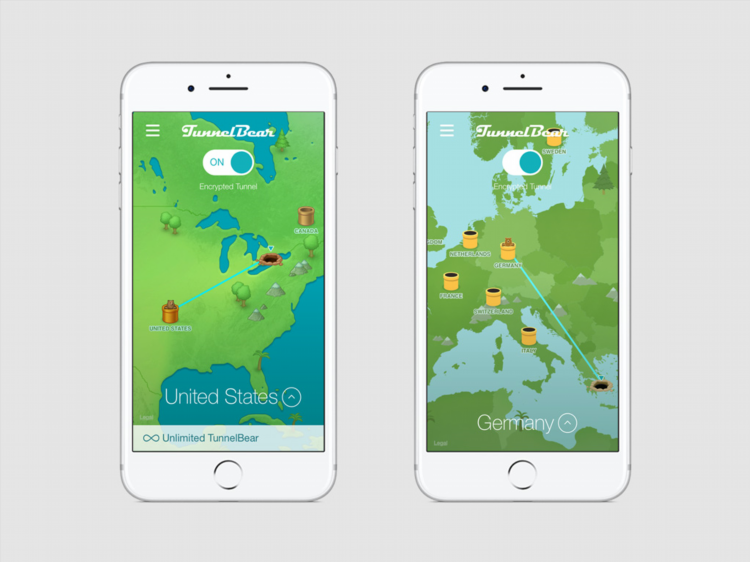

Удалённый доступ: обеспечение защищённого подключения сотрудников к корпоративным ресурсам из любой точки мира.

-

Экономия на аренде линий связи: использование интернета вместо выделенных каналов.

-

Централизованное управление: удобство администрирования безопасности.

-

Совместимость с различными платформами: поддержка ОС Windows, Linux и Unix.

Архитектурные решения и внедрение

В 2002 году архитектура VPN включала следующие компоненты:

-

VPN-шлюз: устройство или программный компонент, обеспечивающий соединение между внутренней сетью и удалёнными пользователями.

-

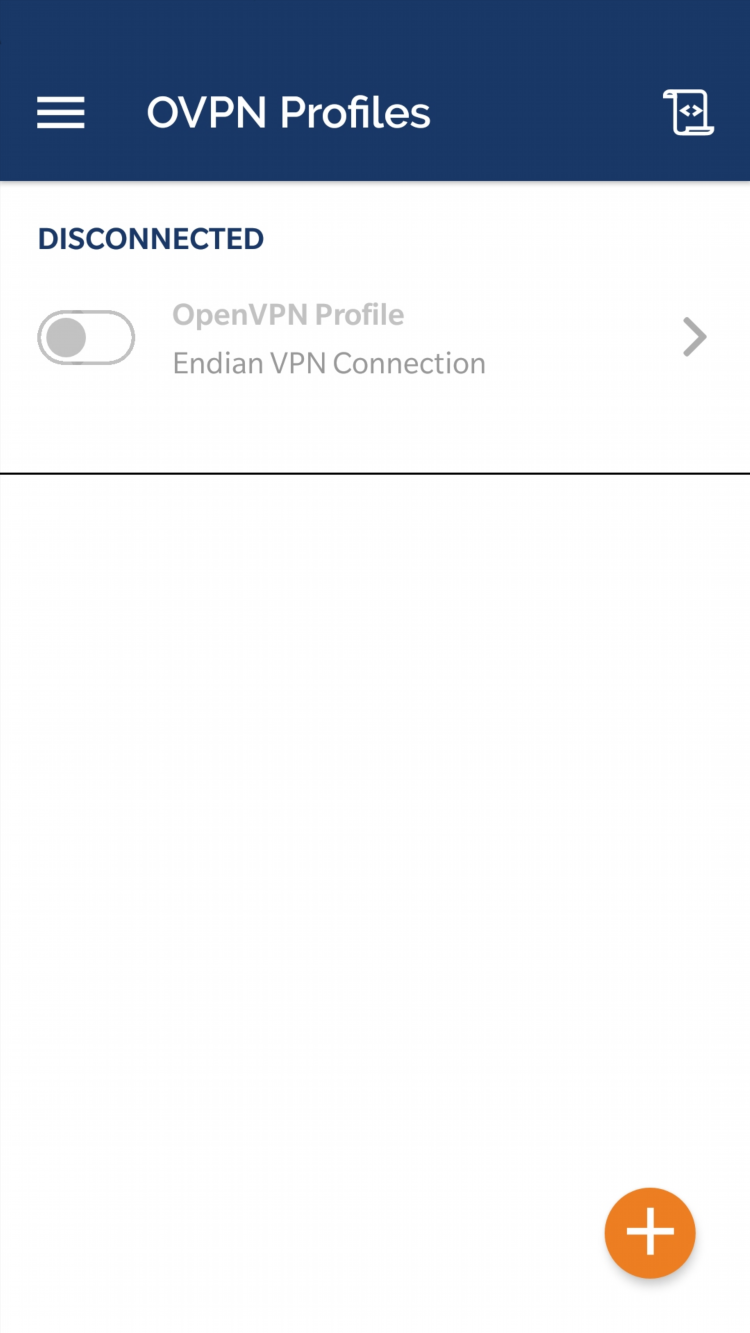

VPN-клиент: программное обеспечение на устройстве пользователя для установления защищённого соединения.

-

Сервер аутентификации: проверка прав доступа пользователей через протоколы RADIUS или TACACS+.

Риски и ограничения ВПН 2002

Несмотря на широкое распространение, VPN-технологии 2002 года имели ограничения:

-

Уязвимости в PPTP-протоколе.

-

Отсутствие поддержки многофакторной аутентификации.

-

Ограниченные возможности масштабирования для крупных предприятий.

-

Низкая пропускная способность при высоком уровне шифрования.

Влияние ВПН 2002 на современные технологии

Развитие VPN в 2002 году стало основой для современных решений в области сетевой безопасности:

-

Появление протоколов OpenVPN, WireGuard, SSTP.

-

Интеграция VPN в облачные решения и SASE-платформы.

-

Расширение функциональности до уровня защиты конечных точек (EDR).

FAQ

Какие протоколы VPN были наиболее популярны в 2002 году?

Наиболее распространёнными были PPTP, L2TP/IPSec и IPSec. Эти протоколы обеспечивали различный уровень защиты и производительности.

В чём заключались основные проблемы безопасности ВПН 2002?

Среди проблем — уязвимость PPTP, ограниченные возможности аутентификации и отсутствие современной криптографии.

Была ли технология ВПН 2002 актуальна для частных пользователей?

В основном VPN в 2002 году использовался в корпоративной среде. Частные пользователи начали массово использовать VPN значительно позже.

Какой вклад внёс ВПН 2002 в развитие удалённой работы?

VPN обеспечил защищённый удалённый доступ, что стало фундаментом для развития гибридных моделей труда.

Сохранились ли решения ВПН 2002 в современных корпоративных системах?

Некоторые принципы архитектуры и протоколы, такие как IPSec, до сих пор применяются с улучшенной криптографией и интеграцией в современные системы безопасности.

Vpn популярный

Безопасность

Скачать vpn shield

Без Логов

Прото впн

Spotify

Скачать впн бесплатно впн

Геоблоки

Впн бразилия на андроид

Туризм

Лучшие vpn для айфона

LinuxИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.