Open vpn для пк сервера

Open VPN для ПК сервера: Настройка, Преимущества и Рекомендации

Что такое Open VPN и почему он нужен для ПК сервера

Open VPN представляет собой одну из самых популярных и безопасных технологий для создания виртуальных частных сетей (VPN). Эта система позволяет пользователю подключаться к сети через зашифрованное соединение, обеспечивая безопасность передачи данных и анонимность в интернете. В контексте использования для ПК сервера, Open VPN открывает широкие возможности для обеспечения защиты данных, удаленного доступа и разгрузки серверных ресурсов.

С помощью Open VPN для ПК сервера можно настроить приватные каналы связи, защитив сетевой трафик от внешних угроз и обеспечив стабильность работы серверных приложений. Протокол Open VPN является открытым, что позволяет его использовать бесплатно и гибко настраивать для различных нужд.

Преимущества использования Open VPN для ПК сервера

Использование Open VPN для ПК сервера дает множество преимуществ:

-

Высокая безопасность: Open VPN поддерживает протоколы шифрования, такие как AES-256, что делает его одним из самых безопасных вариантов для защиты данных.

-

Гибкость в настройках: Open VPN позволяет настроить сервер с учетом конкретных потребностей, включая выбор шифрования, аутентификации и других параметров.

-

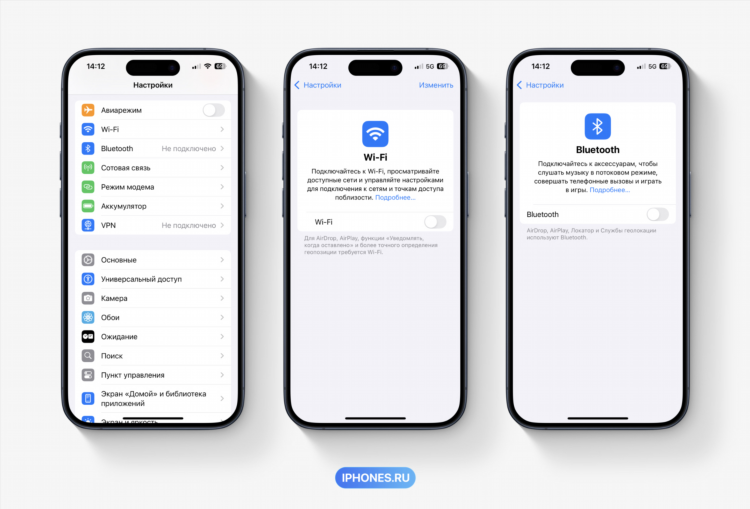

Поддержка разных платформ: Open VPN работает на различных операционных системах, включая Windows, Linux и macOS, что делает его удобным для работы в смешанных сетевых средах.

-

Низкая нагрузка на сервер: Благодаря эффективному использованию ресурсов, Open VPN не требует больших вычислительных мощностей, что особенно важно для использования на слабых ПК серверах.

Как настроить Open VPN для ПК сервера

Настройка Open VPN для ПК сервера включает несколько ключевых шагов, которые позволят создать безопасное и стабильное подключение. Рассмотрим этот процесс пошагово:

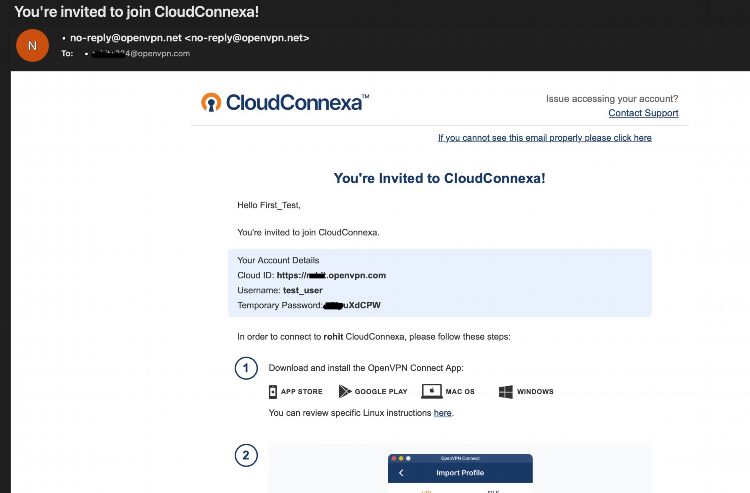

1. Установка Open VPN на сервер

Первым шагом является установка Open VPN на сервер. Для этого необходимо скачать последнюю версию Open VPN с официального сайта. После этого следует выполнить установку согласно инструкциям, подходящим для вашей операционной системы (например, для Windows — это стандартная установка через установочный файл).

2. Создание сертификатов и ключей

Для обеспечения безопасности необходимо создать сертификаты и ключи для сервера и клиентов. Open VPN использует публичный и приватный ключи для аутентификации пользователей. Эти ключи генерируются с помощью утилиты Easy-RSA, которая идет в комплекте с Open VPN. Важно создать ключи на сервере и раздать их клиентам, чтобы они могли подключаться к серверу.

3. Настройка конфигурационных файлов

Для настройки Open VPN на сервере и клиентах необходимо отредактировать конфигурационные файлы. На сервере файл конфигурации обычно называется server.conf, а на клиенте — client.ovpn. В этих файлах прописываются настройки сети, пути к сертификатам и ключам, а также параметры шифрования и аутентификации.

4. Запуск сервера и подключение клиентов

После настройки всех параметров, можно запускать сервер с помощью команды systemctl start openvpn@server (для Linux) или аналогичной команды для других операционных систем. Затем необходимо настроить клиентские устройства, установив Open VPN и указав путь к конфигурационному файлу. При успешном подключении клиента к серверу, туннель будет готов к безопасной передаче данных.

Оптимизация производительности Open VPN для ПК сервера

Для достижения максимальной производительности при использовании Open VPN на ПК сервере важно учитывать несколько факторов:

-

Выбор алгоритмов шифрования: Более сильное шифрование требует больших вычислительных мощностей. Для серверов с ограниченными ресурсами рекомендуется использовать более легкие алгоритмы (например, AES-128), если безопасность не является критически важной.

-

Настройка MTU (Maximum Transmission Unit): Некорректно настроенный MTU может вызвать проблемы с производительностью сети. Оптимизация MTU помогает уменьшить количество фрагментаций пакетов, что ускоряет работу VPN.

-

Использование сжатия: Включение сжатия данных может помочь повысить пропускную способность канала, однако оно также может увеличить нагрузку на сервер. Следует тщательно оценивать этот параметр в зависимости от конкретных условий.

Рекомендации по безопасности при использовании Open VPN

Безопасность Open VPN для ПК сервера зависит от правильной настройки и соблюдения ряда рекомендаций:

-

Использование сильных паролей и ключей: Для повышения безопасности рекомендуется использовать длинные пароли и ключи с высоким уровнем сложности.

-

Регулярные обновления: Open VPN, как и любой другой софт, должен обновляться для устранения уязвимостей и повышения безопасности.

-

Ограничение доступа: Следует настроить правила брандмауэра и политики доступа, чтобы ограничить возможности подключения только авторизованных пользователей.

Часто задаваемые вопросы (FAQ)

Как выбрать подходящий порт для Open VPN?

Для стандартной работы Open VPN обычно используется порт 1194. Однако, если на сервере уже работают другие сервисы, или требуется дополнительная безопасность, можно выбрать альтернативный порт. Важно помнить, что некоторые сети могут блокировать определенные порты, поэтому выбор порта должен учитывать условия работы.

Можно ли использовать Open VPN для подключения нескольких клиентов одновременно?

Да, Open VPN поддерживает подключение нескольких клиентов одновременно. Количество подключений зависит от мощности вашего сервера и настроек Open VPN. Однако, для большого количества пользователей может потребоваться более мощный сервер.

Нужно ли настраивать NAT для Open VPN?

Да, для того чтобы Open VPN работал корректно, необходимо настроить NAT (Network Address Translation). Это особенно важно в случае использования VPN для выхода в интернет через сервер.

Как избежать утечек DNS при использовании Open VPN?

Для предотвращения утечек DNS важно настроить Open VPN так, чтобы он использовал DNS-серверы, контролируемые вами, или используйте публичные DNS-серверы, которые поддерживают защиту от утечек, такие как Google DNS или Cloudflare DNS.

Заключение

Использование Open VPN для ПК сервера — это надежный способ обеспечить безопасность, анонимность и стабильную работу сети. Правильная настройка, выбор подходящих алгоритмов шифрования и соблюдение рекомендаций по безопасности помогут максимально эффективно использовать эту технологию для защиты данных и организации удаленного доступа.

Как использовать vpn

Альтернативы

Vpn которые работают в россии

Блокировки

Не работают впн сегодня

Безопасность

Почему не подключается впн на айфоне

Без ЛоговИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.