Vpn server mikrotik настройка

VPN сервер MikroTik настройка

Настройка VPN сервера на маршрутизаторах MikroTik позволяет обеспечить безопасный удалённый доступ к сети, а также защитить передаваемые данные с помощью шифрования. В этой статье рассмотрим основные шаги и методики настройки VPN сервера на устройствах MikroTik, а также различные типы VPN-соединений, которые можно реализовать с помощью данного оборудования.

Основные принципы настройки VPN на MikroTik

MikroTik предоставляет широкие возможности для организации различных типов VPN-сетей. Среди наиболее популярных технологий, поддерживаемых на маршрутизаторах MikroTik, можно выделить PPTP, L2TP, IPsec и OpenVPN. Каждый из этих типов имеет свои особенности и подходит для разных сценариев использования.

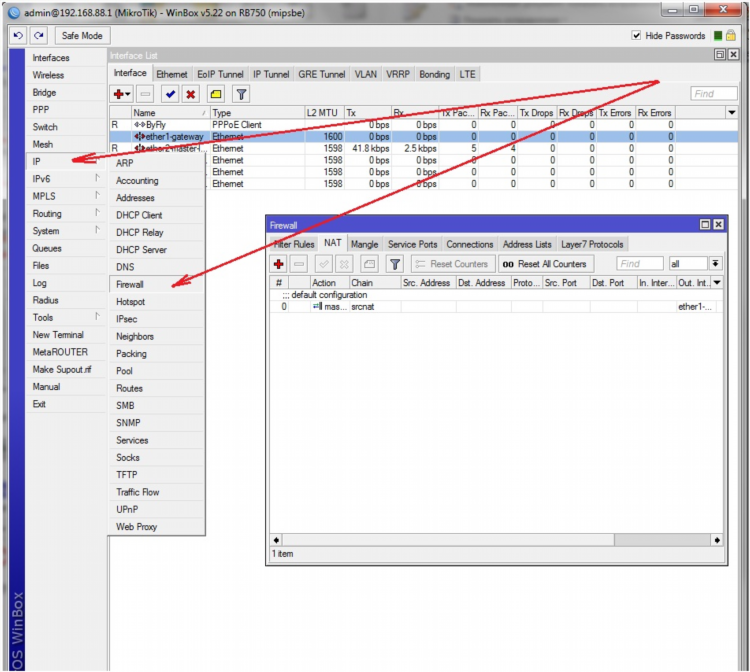

Настройка VPN сервера MikroTik обычно включает в себя несколько основных шагов: настройку интерфейса VPN-сервера, настройку пользователей, создание правил firewall для защиты соединений и настройку маршрутизации для правильной передачи трафика. Важно, чтобы эти настройки выполнялись с соблюдением рекомендаций по безопасности.

Настройка PPTP VPN сервера на MikroTik

PPTP (Point-to-Point Tunneling Protocol) является одним из самых простых в настройке протоколов, но при этом он обладает рядом уязвимостей. Несмотря на это, его можно использовать для несложных задач, где безопасность не является критичной.

Шаги настройки PPTP VPN на MikroTik:

-

Включение PPTP сервера:

Перейдите в раздел PPP -> Interface, выберите вкладку PPTP Server и активируйте его. -

Создание пользователя:

В разделе PPP -> Secrets создайте нового пользователя, указав имя и пароль для подключения. -

Настройка IP Pool:

В разделе IP -> Pool создайте пул IP-адресов, которые будут использоваться для клиентов VPN. -

Настройка правил firewall:

Убедитесь, что на устройстве MikroTik настроены соответствующие правила firewall, чтобы разрешить трафик PPTP (порт 1723). -

Маршрутизация трафика:

Убедитесь, что на маршрутизаторе настроены маршруты, которые обеспечат правильную передачу трафика от клиентов VPN к целевым сетям.

Настройка L2TP/IPsec VPN сервера на MikroTik

L2TP (Layer 2 Tunneling Protocol) в сочетании с IPsec является более безопасной альтернативой PPTP. Использование IPsec добавляет уровень шифрования, что значительно повышает защиту данных.

Шаги настройки L2TP/IPsec на MikroTik:

-

Включение L2TP сервера:

Перейдите в PPP -> Interface и активируйте L2TP Server. Убедитесь, что он настроен для работы с IPsec. -

Создание пользователя:

В разделе PPP -> Secrets добавьте нового пользователя с уникальным именем и паролем для доступа. -

Настройка IPsec:

В разделе IP -> IPsec настройте параметры шифрования, выбрав соответствующие алгоритмы для защиты трафика. -

Создание IP Pool:

Создайте пул IP-адресов, которые будут использоваться для присоединяющихся клиентов. -

Настройка правил firewall:

Убедитесь, что порты для L2TP (1701), IPsec (500 и 4500) и протокол ESP (50) открыты в firewall. -

Маршрутизация:

Настройте маршруты для корректной передачи трафика между VPN-клиентами и целевыми сетями.

Настройка OpenVPN на MikroTik

OpenVPN является одним из наиболее гибких и безопасных решений для создания VPN. Он использует SSL/TLS для шифрования, что позволяет ему обеспечивать высокий уровень безопасности.

Шаги настройки OpenVPN на MikroTik:

-

Установка сертификатов:

Для работы OpenVPN потребуется установить сертификаты на маршрутизатор MikroTik. Для этого перейдите в System -> Certificates и загрузите соответствующие файлы. -

Создание OpenVPN сервера:

В разделе PPP -> Interface создайте новый OpenVPN сервер и укажите параметры сертификатов. -

Создание пользователей:

В разделе PPP -> Secrets создайте пользователей, которые будут использовать OpenVPN для подключения. -

Настройка firewall:

Откройте порты 1194 (по умолчанию) для OpenVPN, чтобы клиенты могли подключаться к серверу. -

Маршрутизация:

После настройки соединения важно настроить маршруты для передачи трафика от OpenVPN клиентов к целевым ресурсам.

Настройка IPsec VPN сервера на MikroTik

IPsec является одним из самых защищённых протоколов для организации VPN-сетей. Он может использоваться как в паре с L2TP, так и отдельно.

Шаги настройки IPsec VPN на MikroTik:

-

Создание IPsec профиль:

Перейдите в IP -> IPsec и создайте профиль, указывая параметры шифрования, такие как алгоритм и ключи. -

Настройка IPsec политики:

Создайте политику для шифрования трафика между клиентом и сервером, указав соответствующие параметры безопасности. -

Создание IP Pool:

В разделе IP -> Pool создайте пул IP-адресов, который будет назначаться клиентам VPN. -

Настройка firewall:

Убедитесь, что порты 500 и 4500 для IPsec открыты, а также что протокол ESP разрешён. -

Маршрутизация:

Настройте маршруты для корректной передачи трафика через защищённый канал.

FAQ

Что такое VPN сервер MikroTik?

VPN сервер MikroTik — это функциональность, которая позволяет маршрутизатору MikroTik управлять защищёнными удалёнными подключениями с использованием различных VPN-протоколов, таких как PPTP, L2TP, IPsec или OpenVPN.

Какие протоколы VPN поддерживает MikroTik?

MikroTik поддерживает несколько популярных протоколов VPN, включая PPTP, L2TP/IPsec, OpenVPN и IPsec.

Какой протокол VPN выбрать для MikroTik?

Для защиты трафика рекомендуется использовать L2TP/IPsec или OpenVPN, так как они обеспечивают высокий уровень безопасности. PPTP можно использовать в случаях, когда скорость важнее безопасности.

Как настроить VPN сервер на MikroTik?

Процесс настройки включает в себя включение соответствующего VPN-сервера, создание пользователей, настройку IP Pool, настройку правил firewall и маршрутизации для корректной работы сети.

Какие порты нужно открыть для VPN на MikroTik?

Для разных типов VPN нужно открыть различные порты: для PPTP — 1723, для L2TP — 1701, для IPsec — 500 и 4500, для OpenVPN — 1194.

Настройка VPN сервера MikroTik позволяет эффективно и безопасно организовать удалённый доступ к корпоративной сети или к частным данным, используя различные протоколы с учетом требований безопасности и производительности.

Скачать torrent pro vpn

Геоблоки

Ios команды включить vpn

Туризм

Впн защита

YouTube

Впн расширение для яндекс

БизнесИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.