Конфигурации для впн

Конфигурации для VPN: особенности, виды и параметры

Настройка и использование VPN-соединений требует корректного выбора и конфигурирования параметров. Конфигурации для VPN определяют безопасность, стабильность и производительность соединения, а также соответствие требованиям конкретной инфраструктуры.

Основные параметры конфигурации VPN

Корректная конфигурация VPN зависит от протокола и среды развертывания. Наиболее распространённые параметры:

-

Протокол шифрования — определяет способ защиты трафика. Часто используются OpenVPN, IPsec, L2TP, WireGuard.

-

Тип подключения — точка-точка (site-to-site), удалённый доступ (remote access), мультисайт.

-

Аутентификация — на основе сертификатов, логина и пароля или предварительно согласованного ключа (PSK).

-

Шифрование трафика — стандартные алгоритмы AES-256, ChaCha20 и др.

-

Маршрутизация — полная (full tunnel) или разделённая (split tunnel).

Типы конфигураций для VPN

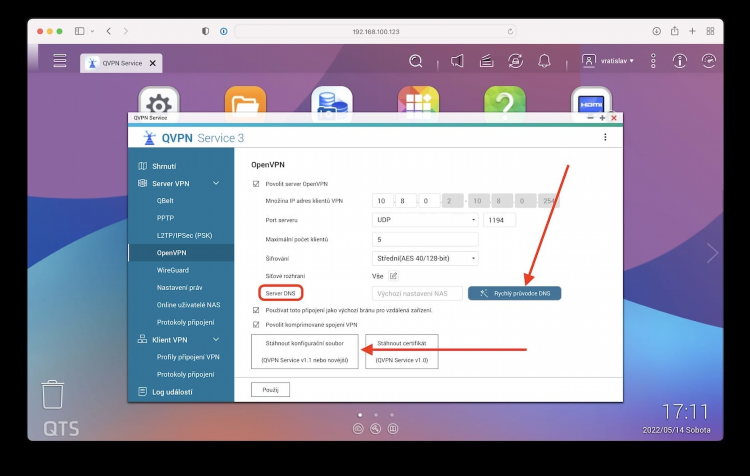

OpenVPN

Один из наиболее гибких и безопасных протоколов. Конфигурации для VPN на базе OpenVPN включают:

-

Файлы

.ovpnс указанием сервера, порта, протокола (TCP/UDP). -

Параметры шифрования и сертификаты.

-

Опции сжатия и настройки TLS.

IPsec

Протокол широко используется в корпоративных сетях. Для него необходима настройка следующих компонентов:

-

Фаза 1 (ISAKMP): параметры обмена ключами, алгоритмы шифрования и хеширования.

-

Фаза 2 (ESP): параметры защиты трафика.

-

Использование IKEv1 или IKEv2.

WireGuard

Современный протокол с минималистичной архитектурой. Конфигурации для VPN с WireGuard содержат:

-

Приватный и публичный ключи.

-

Список разрешённых IP-адресов (AllowedIPs).

-

Адресация и порт для прослушивания.

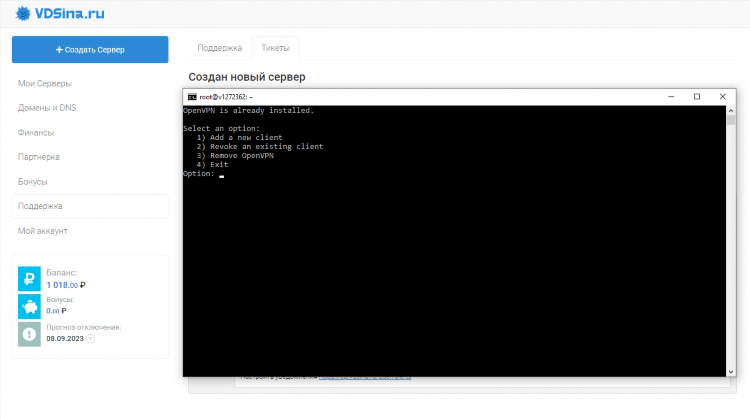

Примеры конфигураций

Пример OpenVPN-файла

vbnetclient dev tun proto udp remote vpn.example.com 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert client.crt key client.key cipher AES-256-CBC verb 3

Пример конфигурации WireGuard

ini[Interface] PrivateKey = <ключ> Address = 10.0.0.2/32 DNS = 1.1.1.1 [Peer] PublicKey = <ключ сервера=""> Endpoint = vpn.example.com:51820 AllowedIPs = 0.0.0.0/0

Аспекты безопасности

Правильно составленные конфигурации для VPN обеспечивают защиту от:

-

Несанкционированного доступа к корпоративной сети.

-

Утечки трафика при разрыве соединения (kill switch).

-

Перехвата данных при использовании открытых сетей.

Для повышения безопасности рекомендуется:

-

Использовать современные алгоритмы шифрования.

-

Регулярно обновлять ключи и сертификаты.

-

Настраивать журналирование и аудит соединений.

Совместимость и масштабируемость

Конфигурации должны учитывать тип устройств и операционных систем. Для Windows, macOS, Linux, iOS и Android используются разные способы импорта и применения настроек. В корпоративной среде возможна автоматизация конфигураций с помощью:

-

GPO (групповые политики) в Active Directory.

-

Скриптов конфигурации.

-

Использования решений MDM.

Часто задаваемые вопросы

Какие конфигурации для VPN подходят для удалённой работы?

Для удалённого доступа подходят конфигурации OpenVPN или WireGuard с полным туннелем, что обеспечивает защиту всего трафика.

Как выбрать протокол при составлении конфигурации?

Выбор зависит от требований к безопасности, совместимости и скорости. WireGuard — для высокой производительности, IPsec — для интеграции с корпоративными шлюзами, OpenVPN — для универсальности.

Можно ли использовать одну конфигурацию для нескольких пользователей?

Рекомендуется использовать индивидуальные конфигурации для каждого пользователя с уникальными ключами или сертификатами.

Какой уровень шифрования считается надёжным в конфигурациях VPN?

AES-256 и ChaCha20 считаются надёжными алгоритмами, соответствующими современным стандартам криптографической безопасности.

Нужно ли использовать split tunneling?

Использование split tunneling зависит от политики безопасности. При высоких требованиях к защите рекомендуется полный туннель.

Openvpn программа

Spotify

Супер анлимитед прокси впн

Геоблоки

Что такое vpn в смартфоне

Туризм

Vpn типы

Linux

Оборудование vpn

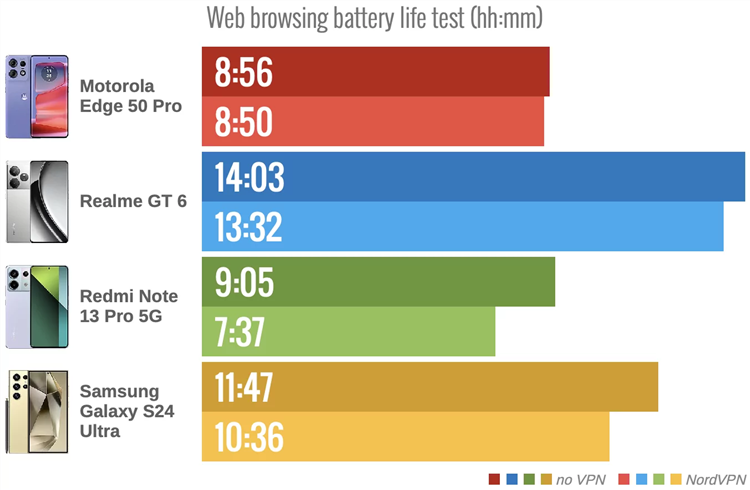

Тесты

Vpn game скачать

YouTubeИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.