Как настроить впн wireguard

Как настроить VPN WireGuard

WireGuard — это современный и эффективный протокол VPN, известный своей высокой скоростью и простотой настройки. Он предоставляет надежную защиту данных, обеспечивая конфиденциальность и безопасность при передаче информации через интернет. В данной статье рассмотрим, как настроить VPN WireGuard на различных платформах, а также объясним основные принципы его работы.

Что такое WireGuard?

WireGuard — это открытый протокол VPN, который был разработан с целью обеспечения безопасной и быстрой связи с минимальными ресурсами. Он значительно превосходит многие другие популярные протоколы VPN, такие как OpenVPN и IPsec, благодаря своей простоте, скорости и улучшенной безопасности.

WireGuard использует криптографические алгоритмы, такие как Curve25519, ChaCha20, Poly1305, BLAKE2 и другие, которые обеспечивают высокий уровень безопасности при минимальных затратах вычислительных ресурсов.

Преимущества использования WireGuard

WireGuard предлагает несколько ключевых преимуществ, которые делают его привлекательным выбором для пользователей:

-

Высокая скорость — благодаря легкости протокола, WireGuard обеспечивает более быструю передачу данных по сравнению с другими VPN-протоколами.

-

Простота настройки — настройка WireGuard требует минимальных усилий, что делает его идеальным для пользователей, не обладающих техническими знаниями.

-

Современная криптография — протокол использует современные и проверенные криптографические методы, что значительно повышает уровень безопасности.

-

Малый размер кода — минимальный код WireGuard упрощает его аудит и анализ на наличие уязвимостей.

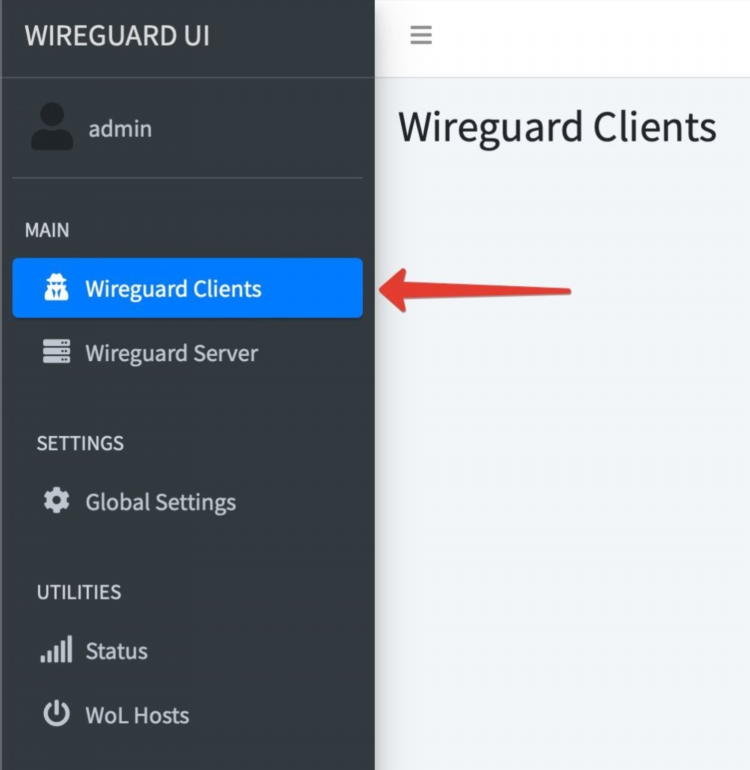

Как настроить VPN WireGuard на сервере

Настройка WireGuard на сервере требует выполнения нескольких шагов. Рассмотрим процесс установки и настройки для серверов на базе Linux.

Шаг 1: Установка WireGuard

Для установки WireGuard на сервер Linux необходимо выполнить следующие команды:

-

Обновить систему:

sqlsudo apt update &&&& sudo apt upgrade -y -

Установить WireGuard:

nginxsudo apt install wireguard -y -

Убедитесь, что пакеты установлены:

csswg --version

Шаг 2: Генерация ключей

WireGuard использует пару публичных и приватных ключей для каждой стороны соединения. Для генерации ключей выполните команду:

bashwg genkey | tee privatekey | wg pubkey > publickey

Эта команда создаст два файла: privatekey (приватный ключ) и publickey (публичный ключ). Приватный ключ должен храниться в безопасности, а публичный можно передавать другим пользователям или серверам.

Шаг 3: Конфигурация интерфейса WireGuard

Для конфигурации интерфейса WireGuard создайте файл конфигурации, например, /etc/wireguard/wg0.conf. Пример конфигурации:

ini[Interface] PrivateKey = <приватный ключ="" сервера=""> Address = 10.0.0.1/24 ListenPort = 51820 [Peer] PublicKey = <публичный ключ="" клиента=""> AllowedIPs = 10.0.0.2/32

Здесь:

-

PrivateKey— приватный ключ сервера. -

Address— IP-адрес сервера в сети VPN. -

ListenPort— порт, на котором будет работать WireGuard. -

Peer— параметры клиента, включая его публичный ключ и разрешенные IP-адреса.

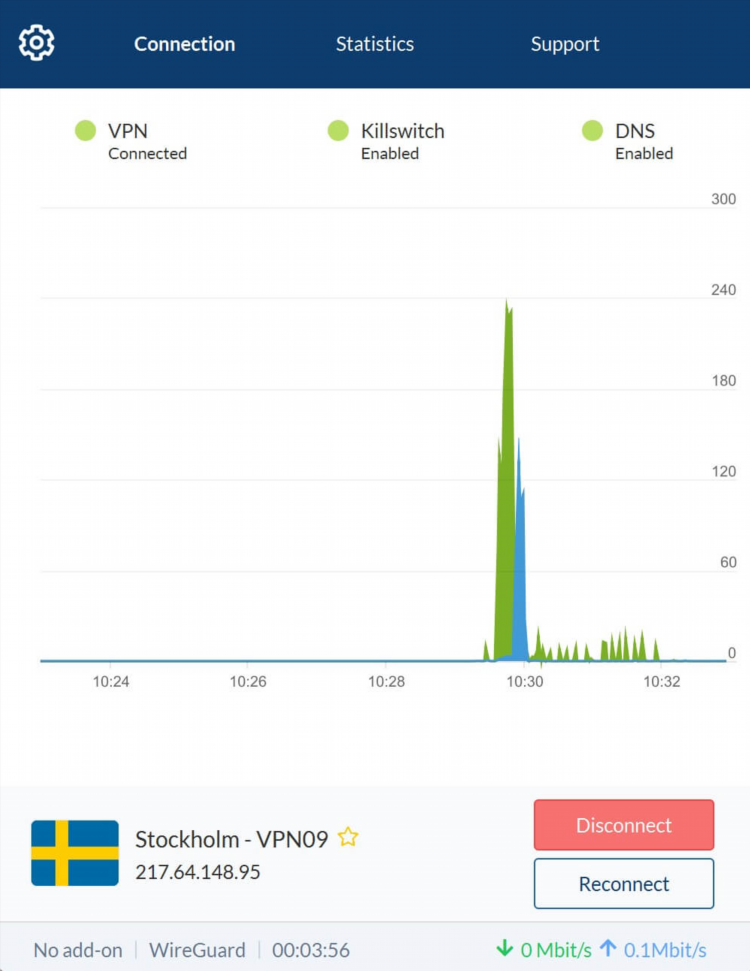

Шаг 4: Запуск и проверка

После того как конфигурация завершена, можно запустить WireGuard:

nginxsudo wg-quick up wg0

Чтобы проверить статус интерфейса, используйте команду:

nginxsudo wg

Если все настроено правильно, вы увидите информацию о текущем соединении.

Как настроить VPN WireGuard на клиенте

Настройка клиента WireGuard аналогична настройке сервера, но с некоторыми отличиями.

Шаг 1: Установка WireGuard на клиенте

Для установки WireGuard на клиентское устройство выполните команду (для Ubuntu):

nginxsudo apt install wireguard -y

Шаг 2: Генерация ключей на клиенте

Как и на сервере, необходимо сгенерировать пару ключей:

bashwg genkey | tee privatekey | wg pubkey > publickey

Шаг 3: Конфигурация клиента

Создайте файл конфигурации на клиенте, например, /etc/wireguard/wg0.conf:

ini[Interface] PrivateKey = <приватный ключ="" клиента=""> Address = 10.0.0.2/24 [Peer] PublicKey = <публичный ключ="" сервера=""> Endpoint =: 51820 AllowedIPs = 0.0.0.0/0 PersistentKeepalive = 25

Здесь:

-

PrivateKey— приватный ключ клиента. -

Address— IP-адрес клиента в сети VPN. -

PublicKey— публичный ключ сервера. -

Endpoint— IP-адрес и порт сервера. -

AllowedIPs— указание на маршруты, которые следует пропускать через VPN (например,0.0.0.0/0для всего трафика).

Шаг 4: Запуск клиента

После конфигурации клиента, активируйте интерфейс:

nginxsudo wg-quick up wg0

Для проверки статуса:

nginxsudo wg

Если настройки выполнены правильно, клиент успешно подключится к серверу.

Возможные проблемы и их решение

Проблема 1: Соединение не устанавливается

-

Проверьте, что ключи на сервере и клиенте правильно настроены.

-

Убедитесь, что указаны правильные IP-адреса и порты.

-

Откройте нужные порты на сервере (например, порт 51820).

Проблема 2: Потеря соединения

-

Убедитесь, что используется настройка

PersistentKeepaliveдля поддержания связи. -

Проверьте, нет ли блокировок трафика в файрволах или NAT.

FAQ

1. Нужно ли устанавливать WireGuard на все устройства для использования VPN?

Да, для подключения к сети WireGuard необходимо установить протокол на каждое устройство, которое будет участвовать в VPN-соединении.

2. Какие операционные системы поддерживают WireGuard?

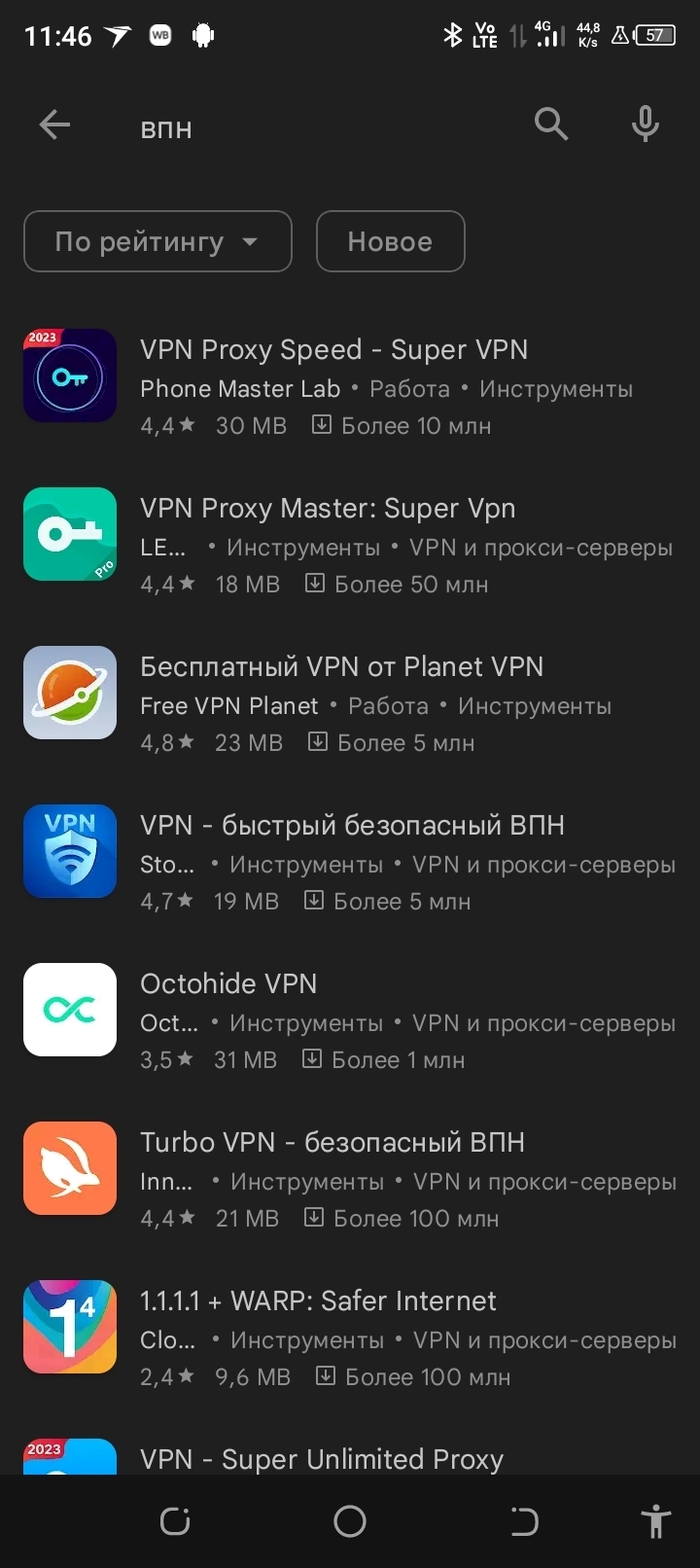

WireGuard поддерживается на большинстве современных операционных систем, включая Linux, Windows, macOS, iOS и Android.

3. Как узнать, что соединение с WireGuard установлено правильно?

Для проверки состояния соединения можно использовать команду sudo wg, которая отобразит статус интерфейса, а также информацию о подключенных клиентах и маршрутах.

4. Что делать, если WireGuard не запускается?

Проверьте, что конфигурационный файл не содержит ошибок, а также что на сервере и клиенте используются соответствующие версии протокола WireGuard.

Vpn для гугл скачать

Тесты

Скачать впн для виндовс 7

YouTube

Посоветуй впн

Бизнес

Австралия впн скачать

Альтернативы

Vpn японии

Блокировки

Скачать hide vpn на пк

БезопасностьИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.