Протоколы vpn wireguard

Протоколы VPN WireGuard: особенности, преимущества и области применения

Что такое протоколы VPN WireGuard

Протоколы VPN WireGuard представляют собой современное решение для создания защищённых виртуальных частных сетей. WireGuard разработан как простой, высокопроизводительный и безопасный протокол, основанный на криптографических принципах последнего поколения. Он был впервые представлен в 2016 году и с тех пор получил широкое признание среди специалистов по информационной безопасности и сетевому администрированию.

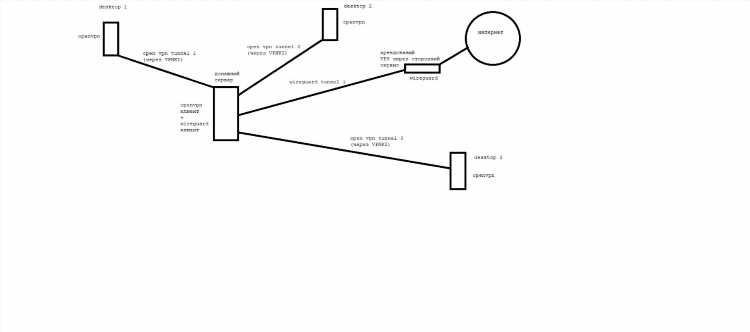

Архитектура и принципы работы WireGuard

WireGuard функционирует на уровне сетевого интерфейса (Layer 3) и использует концепцию туннелирования IP-пакетов через интерфейс виртуального сетевого адаптера. Его архитектура основана на минимализме и криптографическом определении, без поддержки устаревших алгоритмов или механизмов.

Основные криптографические алгоритмы

WireGuard использует следующие криптографические технологии:

-

Curve25519 для обмена ключами

-

ChaCha20 для симметричного шифрования

-

Poly1305 для аутентификации сообщений

-

BLAKE2s для хэширования

-

HKDF для генерации ключей

Протокол не допускает конфигурируемость криптографии, что минимизирует риск ошибок при настройке и обеспечивает криптографическую целостность.

Преимущества использования WireGuard

-

Высокая производительность — WireGuard демонстрирует минимальные накладные расходы и высокую пропускную способность даже на устройствах с ограниченными вычислительными ресурсами.

-

Простота конфигурации — минимальное количество параметров облегчает настройку и снижает вероятность неправильной конфигурации.

-

Совместимость — реализован в виде модуля ядра Linux и доступен на большинстве операционных систем, включая Windows, macOS, iOS, Android и BSD-системы.

-

Низкое энергопотребление — особенно актуально при использовании на мобильных устройствах.

Сравнение WireGuard с другими протоколами VPN

WireGuard vs OpenVPN

-

Производительность: WireGuard значительно быстрее благодаря работе в ядре и эффективным алгоритмам.

-

Простота: WireGuard требует меньше строк конфигурации.

-

Безопасность: WireGuard использует только проверенные современные алгоритмы, тогда как OpenVPN поддерживает широкий спектр, включая устаревшие.

WireGuard vs IPsec

-

Простота настройки: IPsec сложнее в конфигурации из-за множества параметров и стандартов.

-

Пропускная способность: WireGuard обеспечивает лучшую производительность в большинстве сценариев.

-

Безопасность: WireGuard исключает неактуальные криптографические методы.

Области применения протоколов VPN WireGuard

Протоколы VPN WireGuard применяются в следующих сценариях:

-

Защита корпоративного трафика между филиалами

-

Обеспечение удалённого доступа сотрудников к внутренним ресурсам компании

-

Интеграция с DevOps-средами и облачными инфраструктурами

-

Использование в IoT-устройствах для безопасной передачи данных

-

Защита интернет-трафика пользователей в публичных сетях

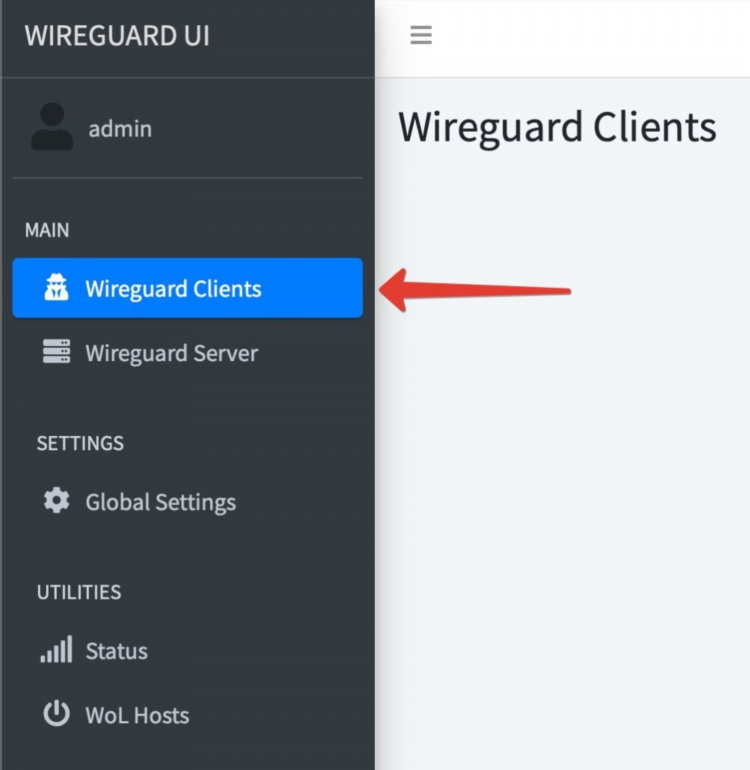

Особенности настройки и управления

WireGuard использует систему публичных и приватных ключей для аутентификации, исключая необходимость в сертификатах. Для создания соединения достаточно обмена открытыми ключами и указания IP-адресов в пределах виртуальной подсети.

Настройка обычно включает:

-

Генерацию ключей

-

Создание конфигурационного файла с параметрами интерфейса

-

Указание разрешённых IP-адресов

-

Активацию интерфейса с помощью системных команд (например,

wg-quick up)

Безопасность и аудит протоколов VPN WireGuard

WireGuard прошёл независимые аудиты безопасности и признан безопасным для использования в коммерческих и государственных структурах. Его исходный код открыт и активно развивается сообществом и профессиональными организациями. Отсутствие устаревших функций и простота дизайна снижают поверхность атаки.

Часто задаваемые вопросы (FAQ)

Что отличает WireGuard от других VPN-протоколов?

WireGuard ориентирован на простоту, минимализм и современную криптографию, в отличие от OpenVPN и IPsec, где поддерживается множество устаревших алгоритмов.

Можно ли использовать WireGuard в коммерческой инфраструктуре?

Да, WireGuard подходит для корпоративных целей, включая создание защищённых сетей между офисами и удалённый доступ.

Насколько безопасен WireGuard?

WireGuard использует только проверенные современные алгоритмы и прошёл аудит безопасности, что делает его одним из наиболее безопасных решений.

Какие платформы поддерживают WireGuard?

WireGuard доступен на Linux, Windows, macOS, Android, iOS, а также в ряде сетевых устройств и маршрутизаторов.

Поддерживает ли WireGuard динамические IP-адреса?

Да, протокол эффективно работает даже при использовании динамических IP-адресов, что делает его удобным для мобильных и домашних пользователей.

Vpn яндекс браузер бесплатный

Альтернативы

Vpn game купить

Блокировки

Имя сервера для впн

Безопасность

Vpn телеграмм бот

Без Логов

Аккаунт vpn купить

Spotify

Ключ доступа outline vpn бесплатно

ГеоблокиИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.