Опен впн сертификат

Опен ВПН сертификат: ключевые аспекты и особенности использования

Что такое опен ВПН сертификат

Опен ВПН сертификат — это цифровой файл, используемый для аутентификации клиентов и серверов в инфраструктуре OpenVPN. Сертификаты обеспечивают безопасное соединение между конечными точками, подтверждая подлинность сторон при установлении VPN-сессии. Система основана на протоколе TLS (Transport Layer Security) и использует инфраструктуру открытых ключей (PKI), включающую сертификаты X.509.

Типы сертификатов в OpenVPN

Для корректной работы OpenVPN требуются следующие виды сертификатов:

-

Сертификат центра сертификации (CA) — удостоверяет подлинность других сертификатов.

-

Сертификат сервера — используется VPN-сервером для подтверждения своей подлинности клиентам.

-

Сертификат клиента — используется клиентским устройством для подтверждения подлинности серверу.

-

Закрытые ключи — защищают криптографические операции и не передаются третьим лицам.

Все эти элементы создаются и управляются с помощью утилит Easy-RSA или аналогичных инструментов.

Процесс создания опен ВПН сертификата

Создание сертификатов включает несколько этапов:

-

Инициализация PKI: создание структуры каталогов и конфигурации.

-

Генерация корневого сертификата CA.

-

Создание запроса на сертификат (CSR) для сервера или клиента.

-

Подписание запроса с помощью CA.

-

Установка и конфигурация сертификатов на соответствующих устройствах.

Для обеспечения безопасности сертификаты должны быть созданы в защищённой среде и переданы безопасными каналами.

Срок действия и отзыв сертификатов

Каждому опен ВПН сертификату назначается срок действия, после истечения которого он становится недействительным. Для досрочного аннулирования применяется механизм отзыва сертификатов:

-

Список отозванных сертификатов (CRL) создаётся и обновляется администратором.

-

OpenVPN может быть настроен на проверку CRL перед установлением соединения.

-

Отзыв позволяет заблокировать доступ при компрометации ключей или утрате устройств.

Преимущества использования сертификатов в OpenVPN

Использование сертификатов в OpenVPN даёт ряд преимуществ:

-

Повышенная безопасность за счёт асимметричного шифрования и многоуровневой аутентификации.

-

Гибкость управления доступом путём отзыва или перегенерации отдельных сертификатов.

-

Масштабируемость при использовании централизованной инфраструктуры сертификации.

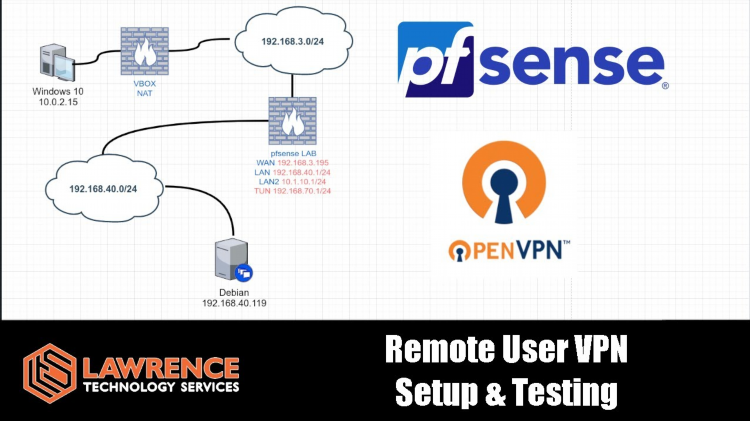

Настройка OpenVPN с использованием сертификатов

Для настройки OpenVPN с опен ВПН сертификатом требуется:

-

Установить сервер OpenVPN.

-

Сгенерировать и установить CA, серверный и клиентский сертификаты.

-

Настроить конфигурационные файлы

server.confиclient.ovpn, указав пути к сертификатам и ключам. -

Обеспечить безопасную передачу клиентского пакета с конфигурацией и сертификатами.

-

Проверить журнал соединения для подтверждения успешной аутентификации.

Распространённые ошибки при работе с сертификатами

На практике часто встречаются следующие ошибки:

-

Несоответствие имени хоста в сертификате и конфигурации.

-

Истёкший срок действия сертификата.

-

Отсутствие или повреждение файла CRL.

-

Ошибки в правах доступа к ключам и сертификатам.

Решение этих проблем требует анализа журналов сервера и проверки целостности файлов.

FAQ по теме "опен ВПН сертификат"

Что произойдёт, если сертификат истёк?

OpenVPN не установит соединение с использованием просроченного сертификата. Необходимо выпустить новый и обновить конфигурации.

Можно ли использовать один сертификат для нескольких клиентов?

Это возможно, но не рекомендуется. Для каждого клиента должен использоваться уникальный сертификат для индивидуальной идентификации и управления.

Какой алгоритм шифрования применяется в сертификатах?

Наиболее распространён — RSA с длиной ключа 2048 или 4096 бит. Также могут использоваться алгоритмы ECDSA и Ed25519 при соответствующей поддержке.

Нужно ли использовать TLS-авторизацию вместе с сертификатами?

Да, TLS-авторизация (tls-auth или tls-crypt) дополнительно защищает handshake от атак и повышает безопасность соединения.

Как отозвать скомпрометированный сертификат?

Необходимо добавить его в CRL и перезапустить OpenVPN с обновлённым списком отозванных сертификатов.

Как установить vpn на смарт тв

YouTube

Редми впн скачать

Бизнес

Vps аренда для vpn

Альтернативы

Скачать vpn на андроид бесплатно на русском

Блокировки

Вайгард впн

БезопасностьИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.