Vpn между двумя keenetic

Настройка VPN между двумя Keenetic: пошаговое руководство

Организация защищённого соединения VPN между двумя Keenetic-устройствами обеспечивает надёжную и безопасную передачу данных между удалёнными сетями. Данный тип соединения применяется в бизнесе и домашних сетях для объединения филиалов, удалённого доступа к ресурсам и повышения уровня защиты трафика.

Преимущества настройки VPN между двумя Keenetic

Настройка VPN между двумя Keenetic-устройствами даёт ряд функциональных и эксплуатационных преимуществ:

-

Безопасность: весь трафик шифруется.

-

Удалённый доступ: возможность работать с файлами и сервисами, размещёнными в другой сети.

-

Унифицированная инфраструктура: централизованный доступ к корпоративным ресурсам.

-

Надёжность: оборудование Keenetic поддерживает устойчивое VPN-соединение на аппаратном уровне.

Поддерживаемые типы VPN-протоколов

Оборудование Keenetic поддерживает несколько протоколов для реализации VPN между двумя маршрутизаторами:

-

IPSec VPN (включая IKEv1/IKEv2)

-

L2TP/IPSec

-

WireGuard

-

OpenVPN

Для организации постоянного соединения между двумя Keenetic рекомендуется использовать IPSec VPN или WireGuard.

Настройка IPSec VPN между двумя Keenetic

Требования

-

Два маршрутизатора Keenetic с актуальной прошивкой.

-

Постоянные или динамические IP-адреса (при использовании DDNS).

-

Одинаковая настройка времени на обоих устройствах.

Этапы настройки

-

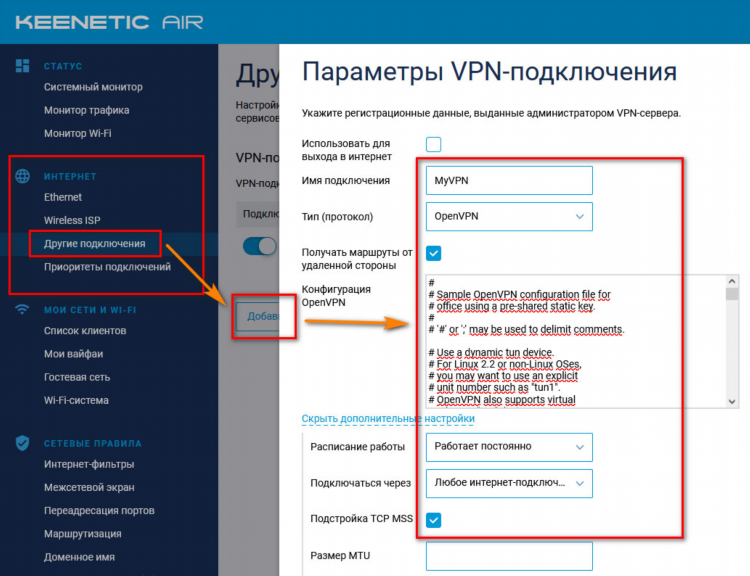

Настройка первого устройства (центральный офис):

-

Перейти в веб-интерфейс.

-

В разделе «Интернет» включить «IPSec VPN-сервер».

-

Указать имя соединения, ключи шифрования и IP-диапазон для удалённого устройства.

-

Применить настройки.

-

-

Настройка второго устройства (филиал):

-

Открыть веб-интерфейс.

-

Добавить новое VPN-соединение типа IPSec.

-

Указать внешний IP или DDNS-адрес первого маршрутизатора.

-

Ввести предварительно согласованные параметры шифрования.

-

Сохранить и активировать соединение.

-

-

Проверка соединения:

-

Перейти в раздел «Мониторинг» на каждом устройстве.

-

Убедиться, что туннель активен.

-

Проверить доступность внутренних ресурсов между сетями.

-

Настройка WireGuard VPN между двумя Keenetic

WireGuard — это современный, высокопроизводительный протокол с простыми параметрами конфигурации.

Основные шаги

-

На каждом устройстве:

-

Установить компонент «WireGuard VPN».

-

Сгенерировать пару ключей (публичный и приватный).

-

Создать одноимённые интерфейсы с уникальными внутренними IP-адресами.

-

-

Обменяться публичными ключами:

-

Ввести ключи удалённой стороны, IP-адрес и порт.

-

Указать маршрутные записи при необходимости.

-

-

Проверить соединение:

-

Пропинговать удалённый адрес WireGuard-интерфейса.

-

Проверить маршрутизацию между внутренними подсетями.

-

Варианты использования VPN между двумя Keenetic

-

Объединение офисов: создание единой сети между географически разнесёнными подразделениями.

-

Удалённое администрирование серверов и камер видеонаблюдения.

-

Доступ к NAS, принтерам и другим сетевым устройствам.

-

Создание резервных каналов связи через VPN-туннель.

Рекомендации по безопасности

-

Использовать только современные протоколы (WireGuard, IPSec с IKEv2).

-

Применять сложные ключи и пароли.

-

Регулярно обновлять прошивку устройств.

-

Отключать ненужные VPN-соединения.

-

Ограничивать доступ по IP или времени суток.

FAQ

Можно ли использовать Keenetic с динамическим IP-адресом для VPN?

Да, при условии использования DDNS-сервиса, который поддерживается на всех Keenetic-устройствах.

Сколько VPN-туннелей можно создать между двумя Keenetic?

Ограничения зависят от модели устройства и объёма оперативной памяти. Как правило, поддерживается несколько туннелей одновременно.

Какой протокол предпочтительнее: IPSec или WireGuard?

WireGuard предлагает более высокую производительность и простоту настройки, но IPSec остаётся более совместимым и гибким в корпоративной среде.

Можно ли настроить VPN между Keenetic и другим брендом маршрутизатора?

Да, при использовании стандартных протоколов, таких как IPSec или OpenVPN.

Обязательно ли использовать белый IP-адрес?

Не обязательно. При использовании DDNS и проброса портов VPN-соединение возможно и с серыми IP-адресами, если нет ограничений со стороны провайдера.

Vpn касперский как включить

Блокировки

Впн включить на компе

Безопасность

Списки впн серверов

Без Логов

Маскировка vpn трафика

Spotify

Впн на роутер

Геоблоки

Впн для хрома расширение

ТуризмИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.